调试器允许CAPE在其原始功能之外继续发展,这些功能现在包括了动态反规避绕过。由于现代恶意软件通常试图在沙箱中逃避分析,例如通过使用定时陷阱来进行虚拟化或API钩子检测,CAPE允许开发动态对策WhatsApp网页版,结合调试器在Yara签名中的动作,来检测隐藏的恶意软件,并执行控制流程操作,迫使样品完全引爆或跳过规避动作。CAPE的动态旁路越来越多,其中包括:

CAPE利用了许多恶意软件技术或行为,允许未打包的有效载荷捕获,这些行为将导致捕获注入、提取或解压缩的有效载荷,以便进一步分析。此外,CAPE自动为每个进程创建一个进程转储,或者在DLL的情况下,为内存中的DLL模块映像创建一个进程转储。

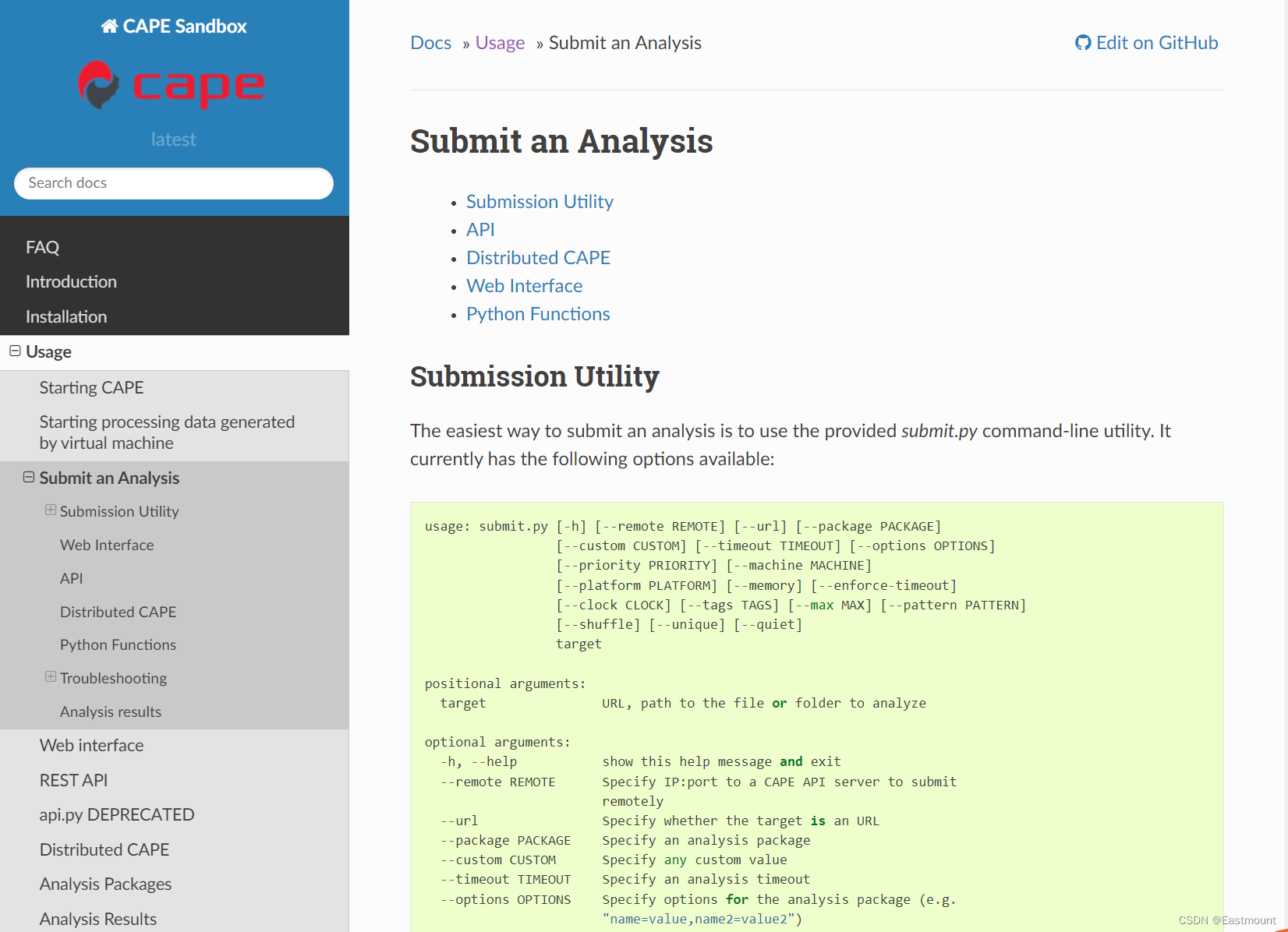

推荐读者学习官方文档:

3.Cape原理

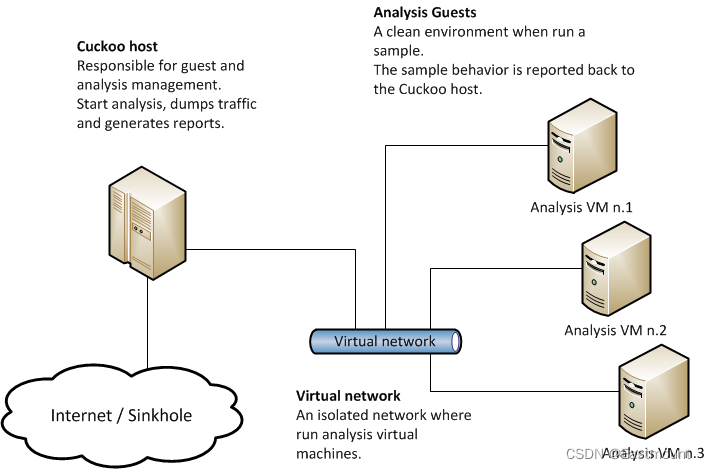

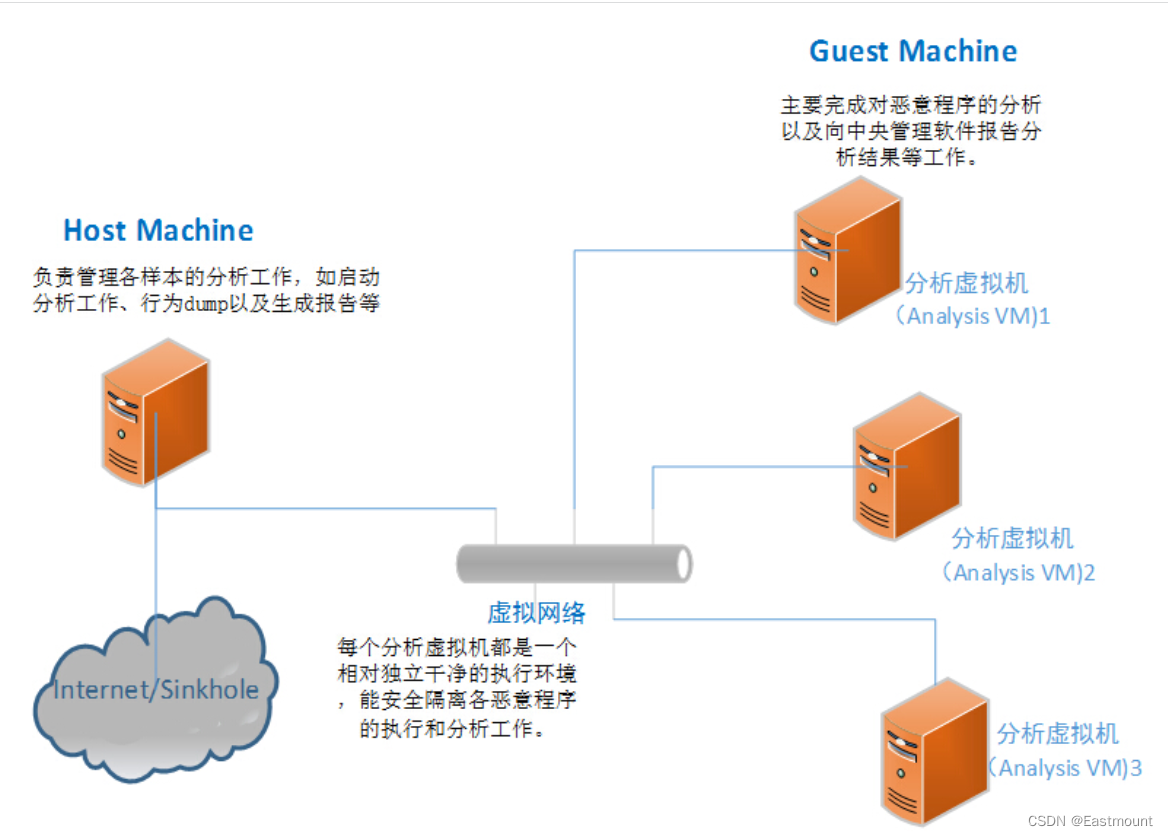

CAPE Sandbox由处理样本执行和分析的中央管理软件组成。每个分析都在一个全新的、孤立的虚拟机中启动。CAPE的基础结构由一台主机(管理软件)和一些Guest机器(用于分析的虚拟机)组成。主机Host运行管理整个分析过程的沙盒核心组件,而Guest是安全执行和分析恶意软件样本的隔离环境。

CAPE的主要架构如下图所示:

三.Cape沙箱安装过程

在介绍Cape沙箱之前,我先介绍如何安装Cape。在网上会有很多Cuckoo或Cape沙箱的安装教程,整个安装真的繁琐,需要多个系统嵌套,包括Ubuntu、Windows、Cuckoo等。这里作者介绍一种相对简单的Cape沙箱安装环境,通过我CFT师弟集成的Cape虚拟机镜像安装,通过他允许后在此分享,并表示感谢。具体步骤如下:

1.载入虚拟机镜像

第一步:安装VMware虚拟机并打开。

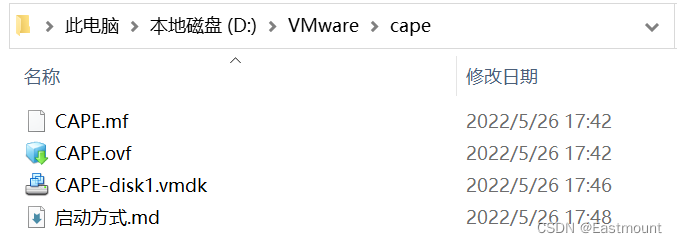

第二步,利用VMware打开指定文件夹的虚拟机镜像。该集成镜像由我师弟完成,再次表示感谢。整个虚拟机内容如下:

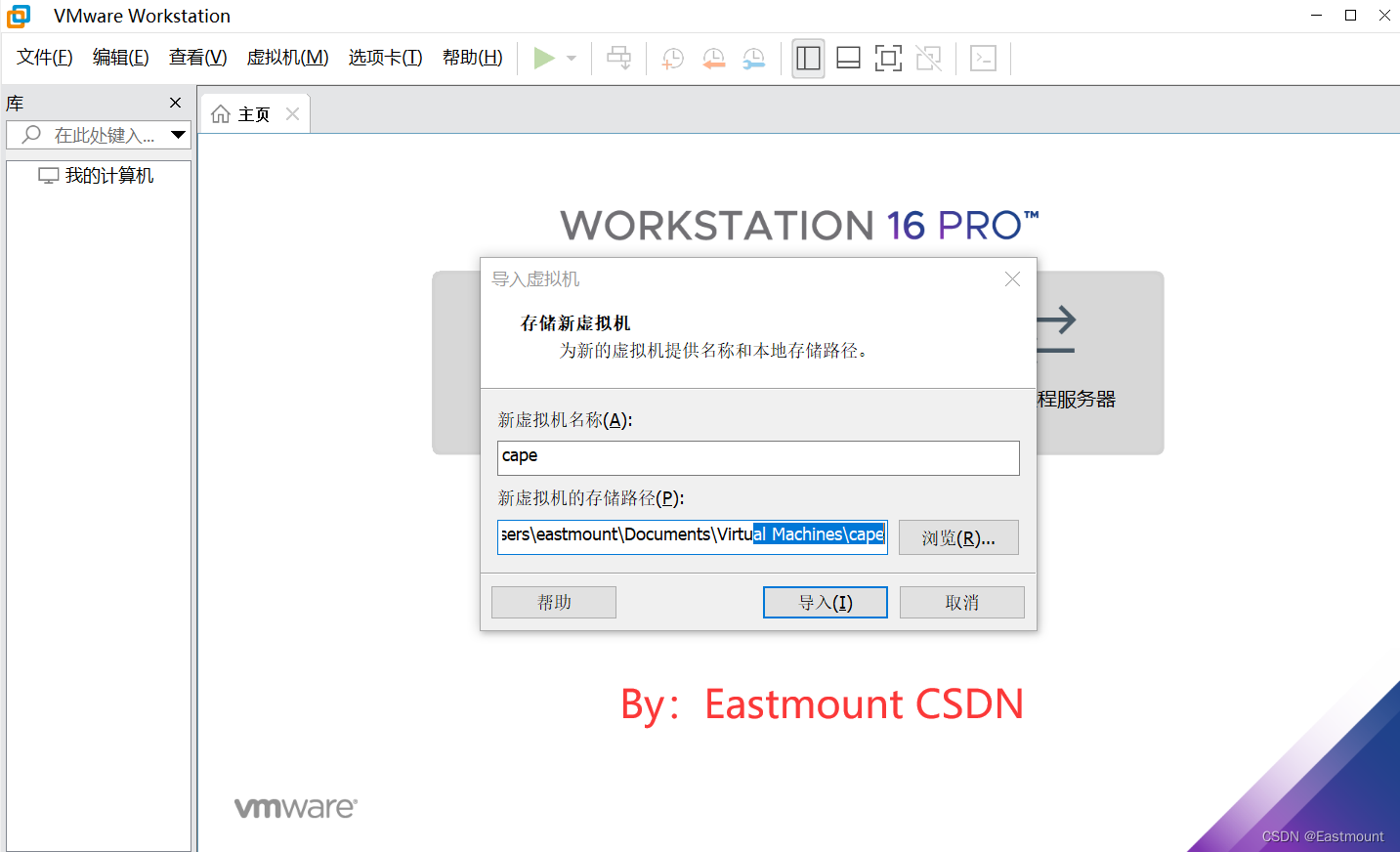

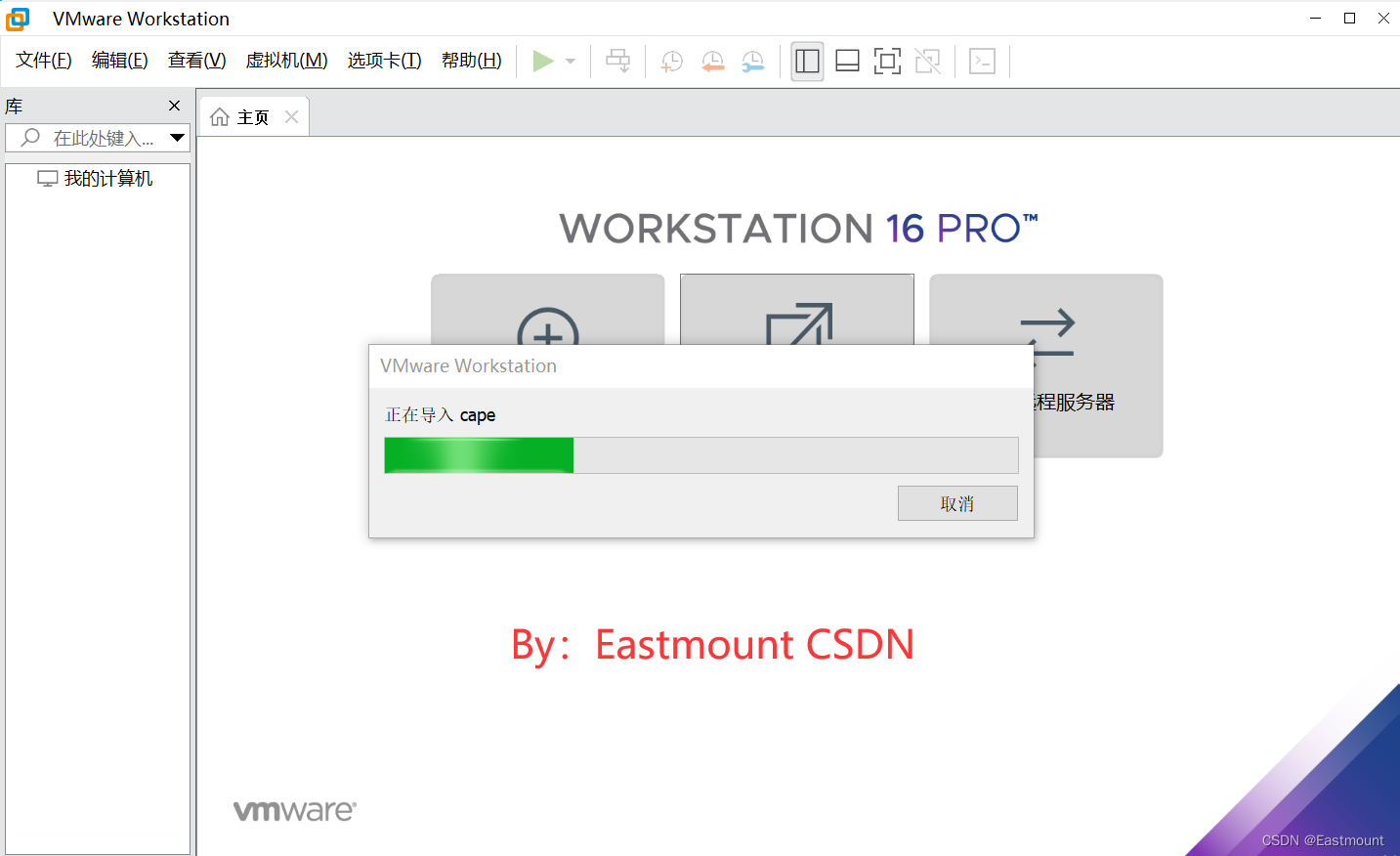

第三步,导入虚拟机并存储指定位置,等待虚拟机的导入。

第四步,导入成功后如下图所示,接着开启虚拟机。

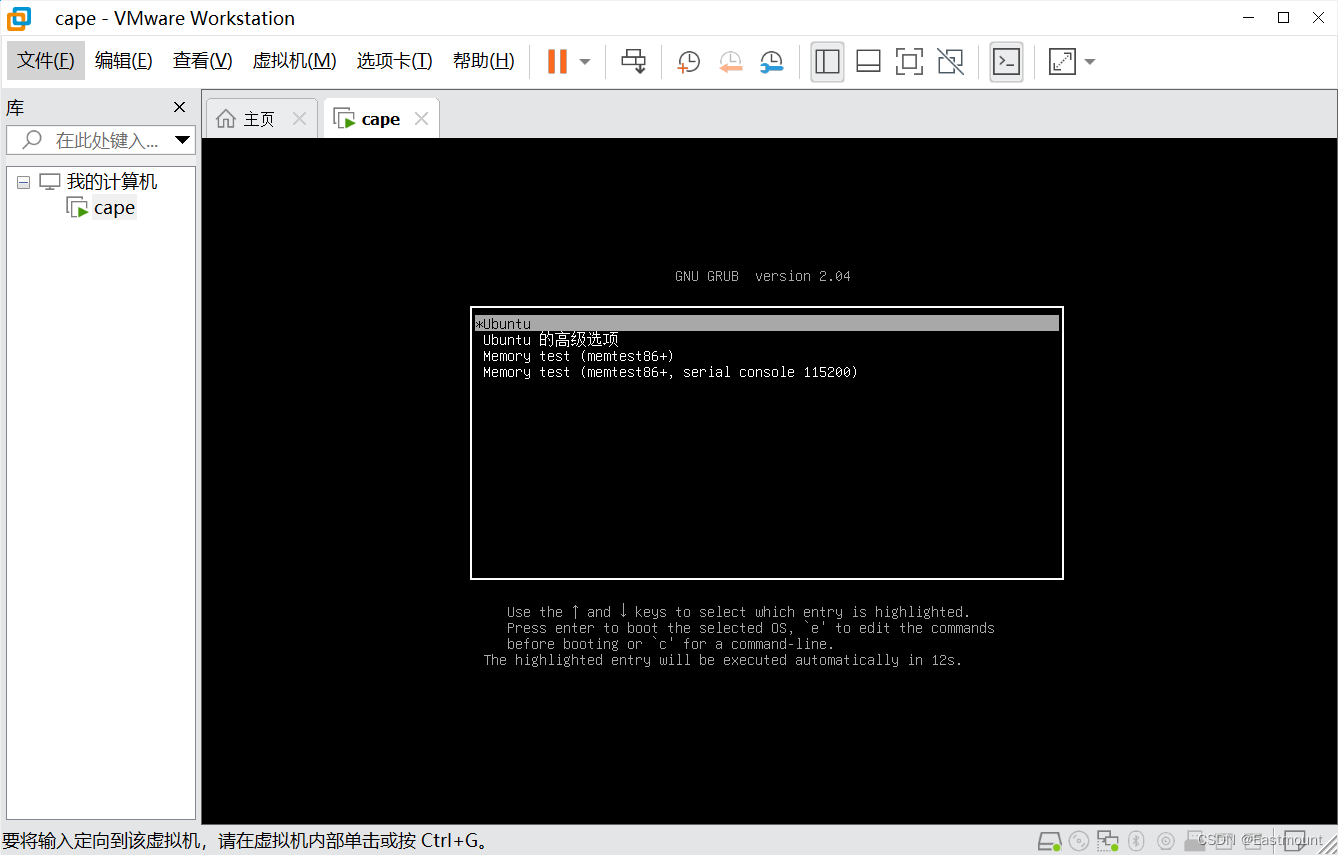

等待打开Ubuntu系统,如下图所示:

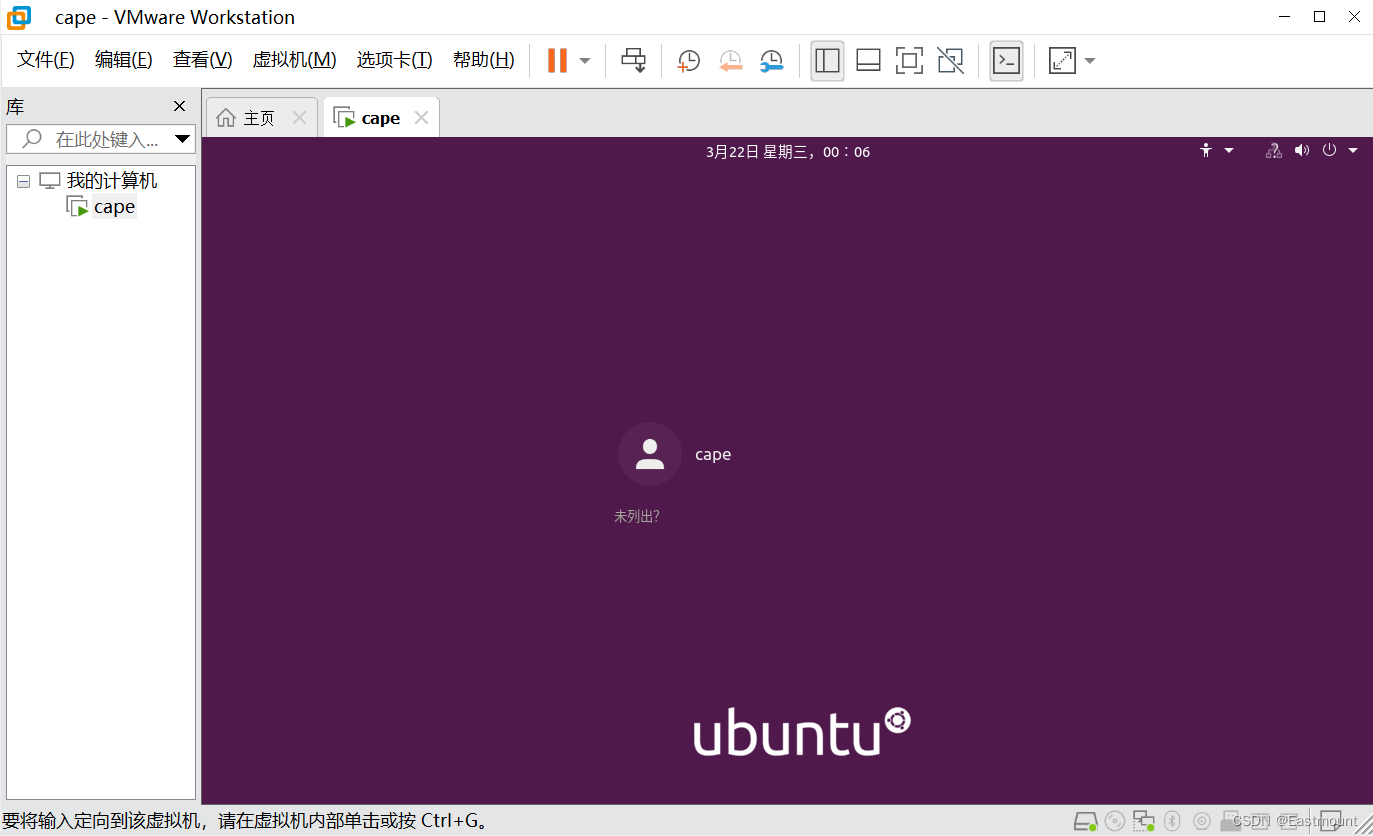

第五步,打开Ubuntu系统。

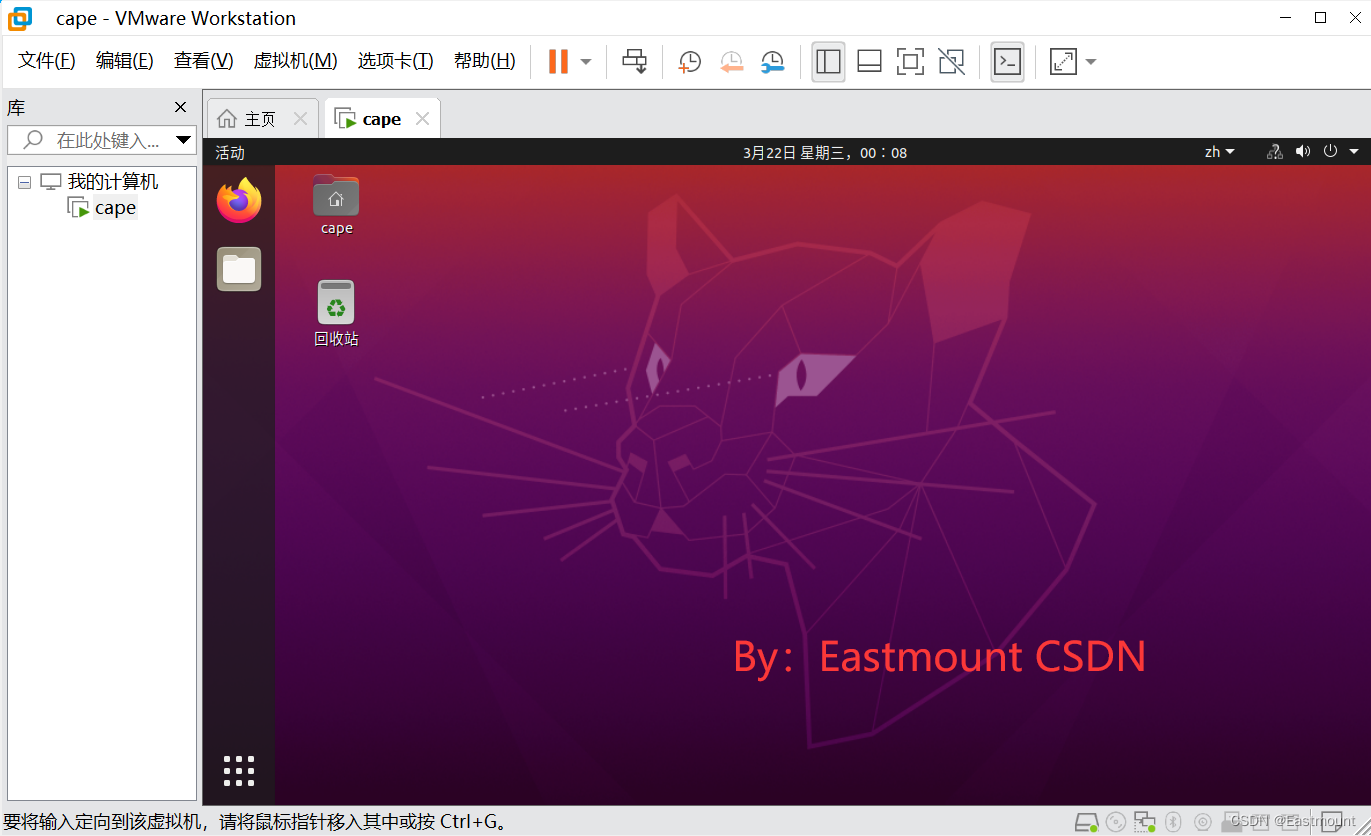

最终结果如下图所示,这是配置好的环境,接下来需要启动沙箱。

2.启动沙箱

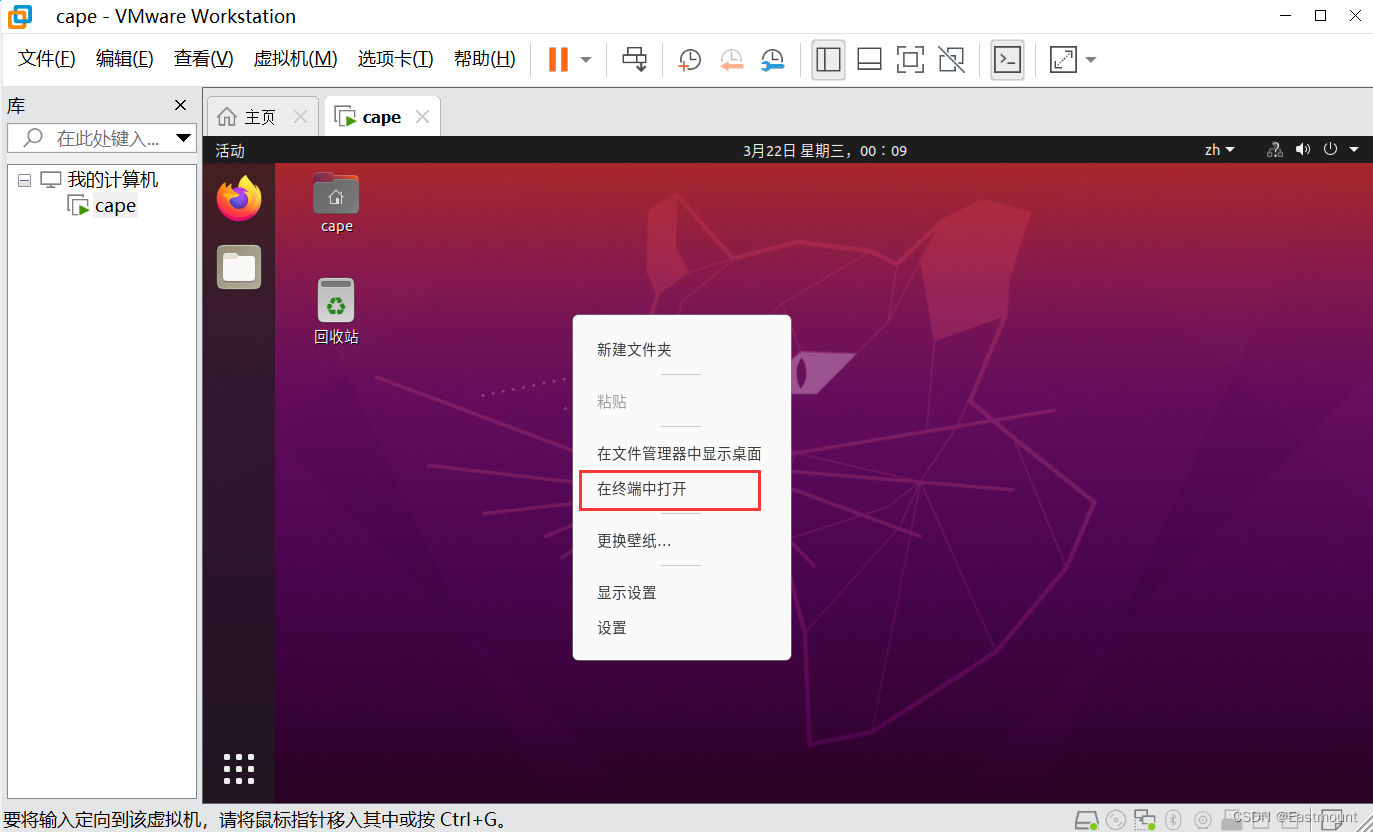

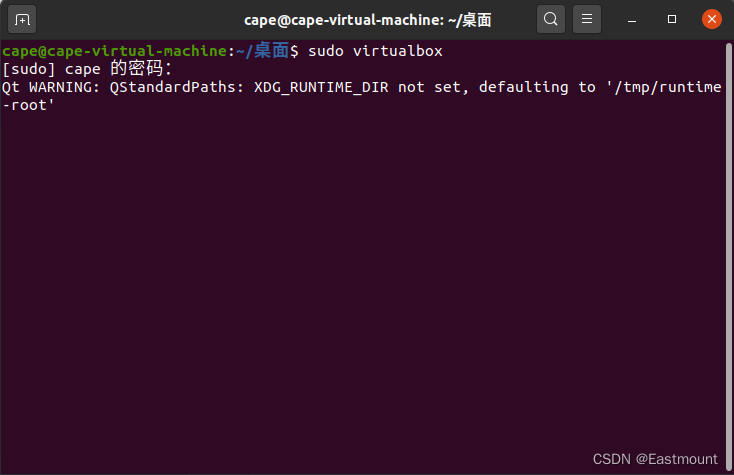

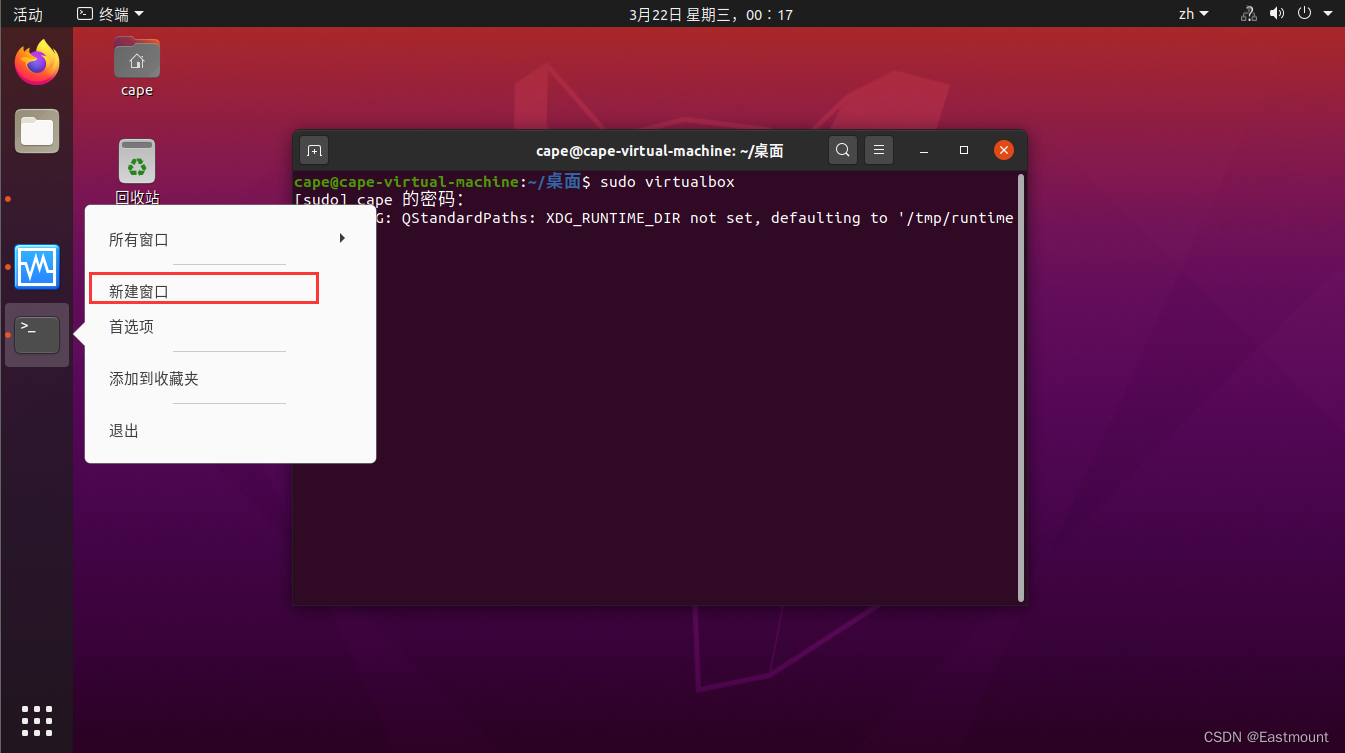

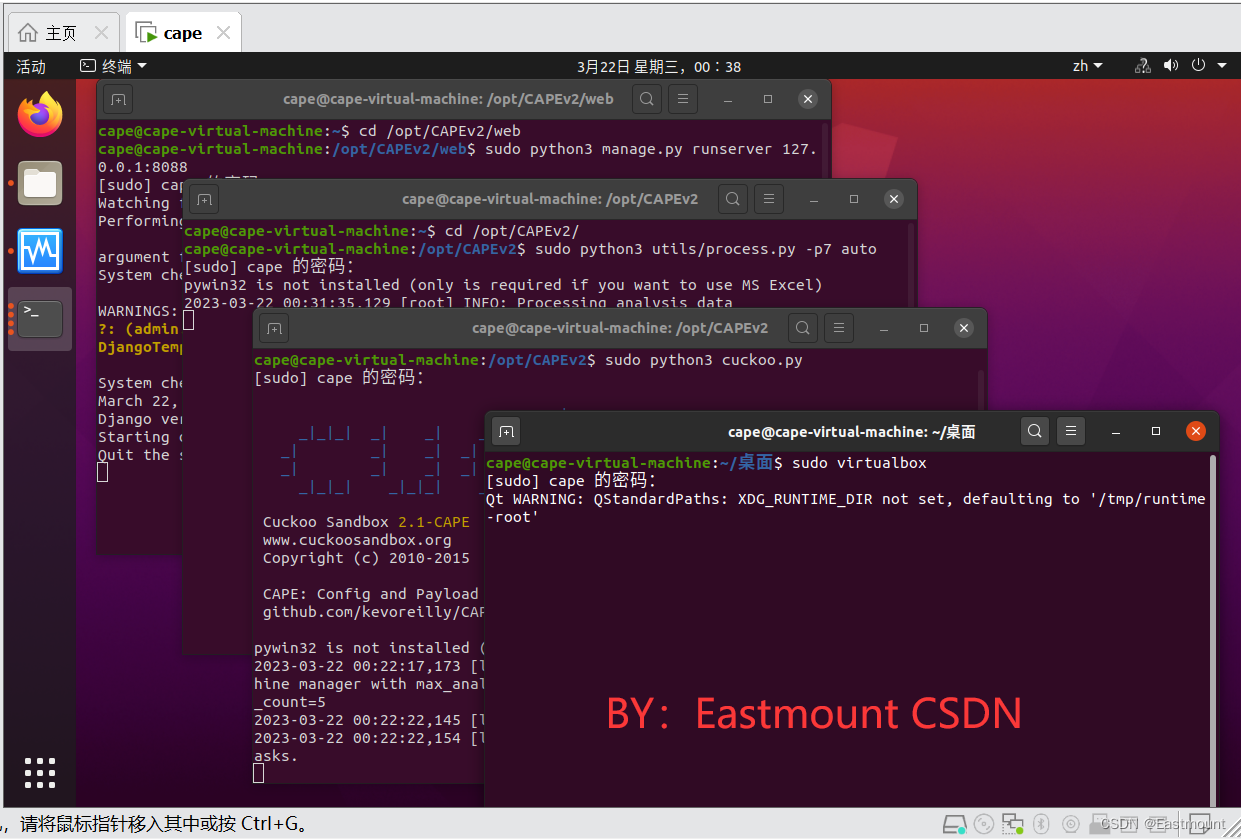

第一步, 在任意文件夹中运行"sudo virtualbox",现在已经安装了一个Win7 X64专业版虚拟机。

sudo virtualbox

输入密码仍然为“admin123”,后续操作均是它。

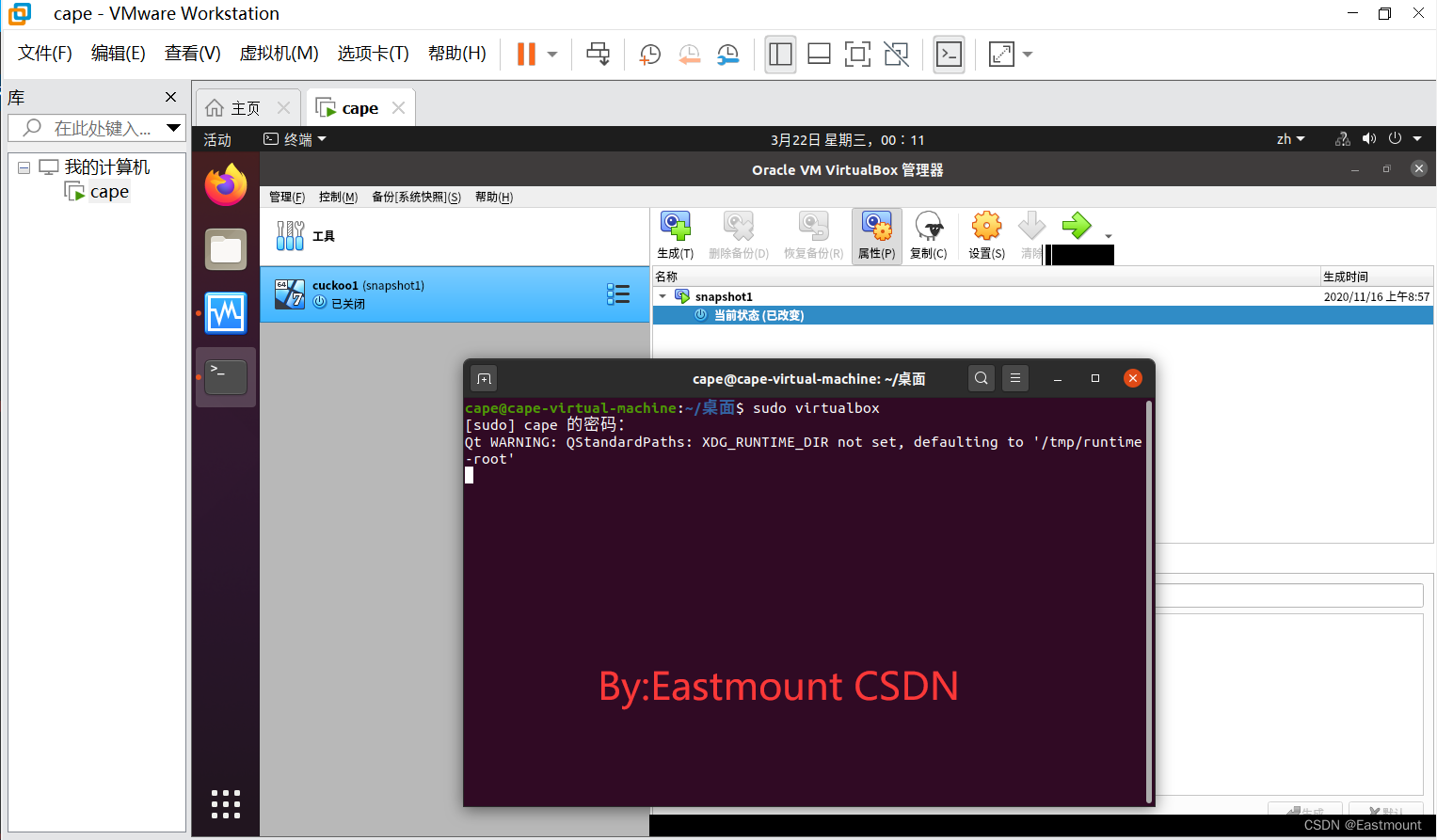

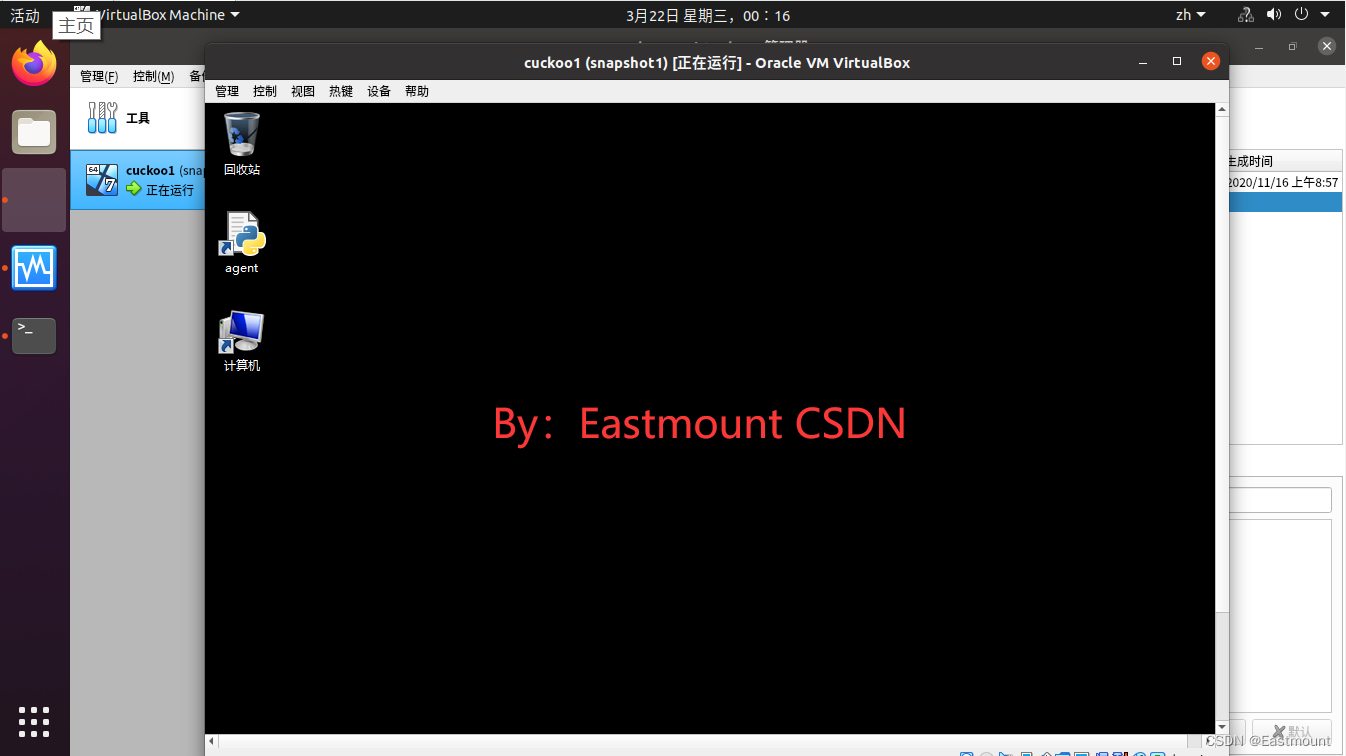

此时会启动cuckoo沙箱,如下图所示。

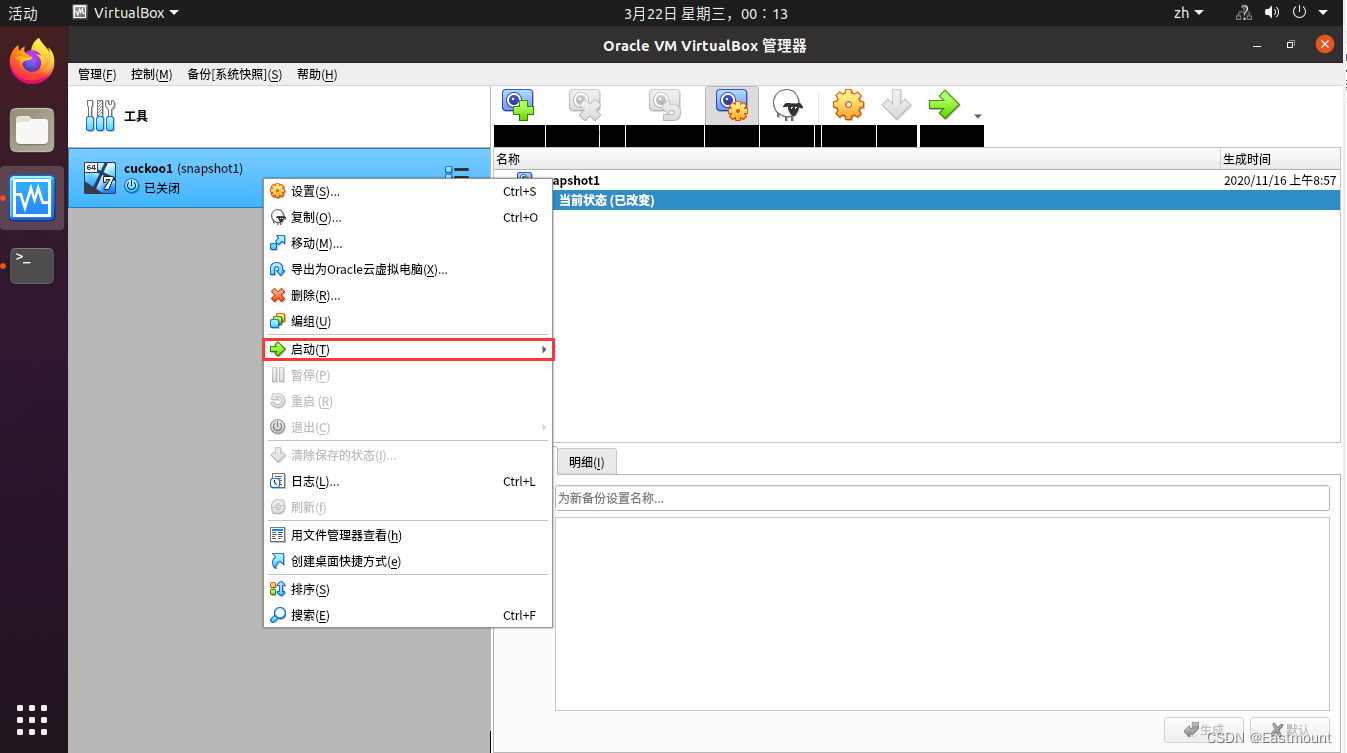

如果cuckoo关闭则启动即可,如下图所示:

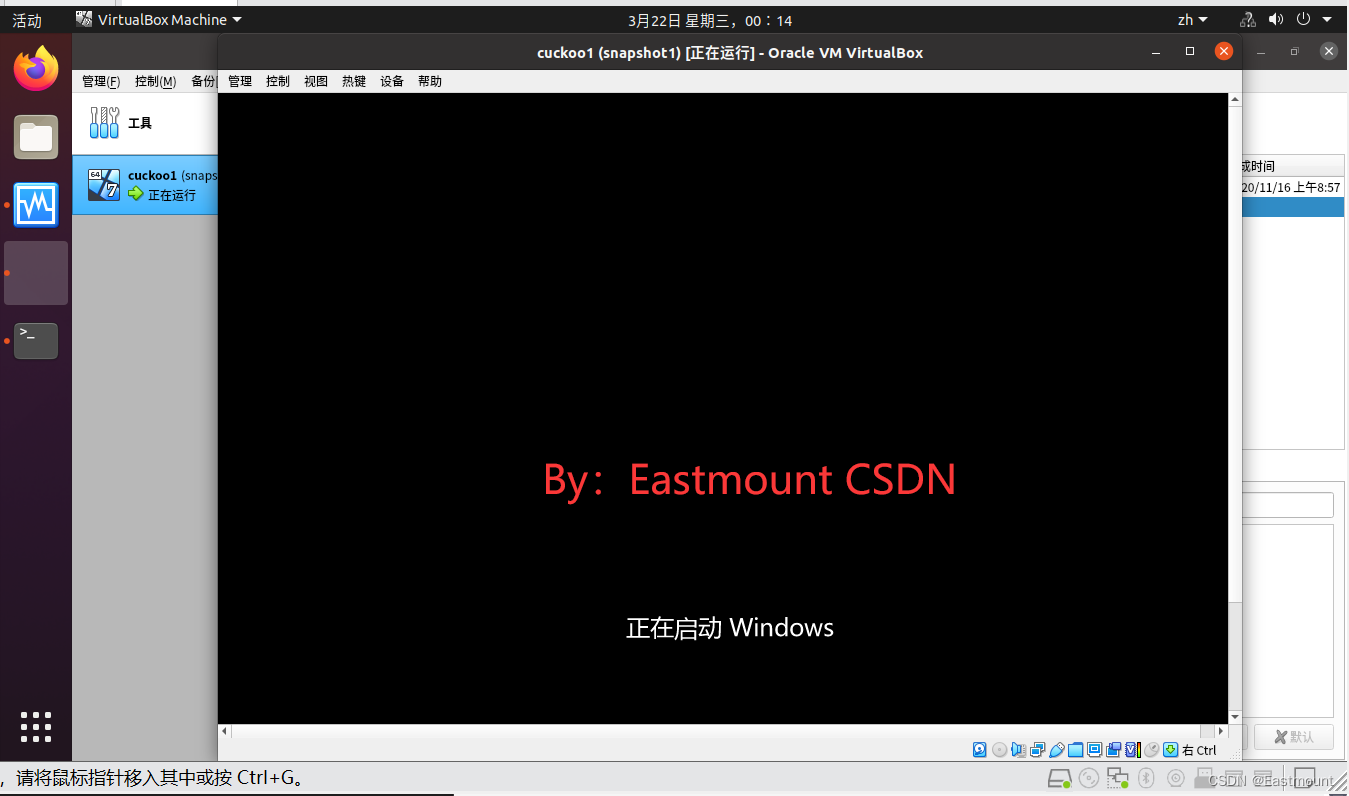

它会启动Windows 7系统,后续会调用agent.py代码执行动态分析。

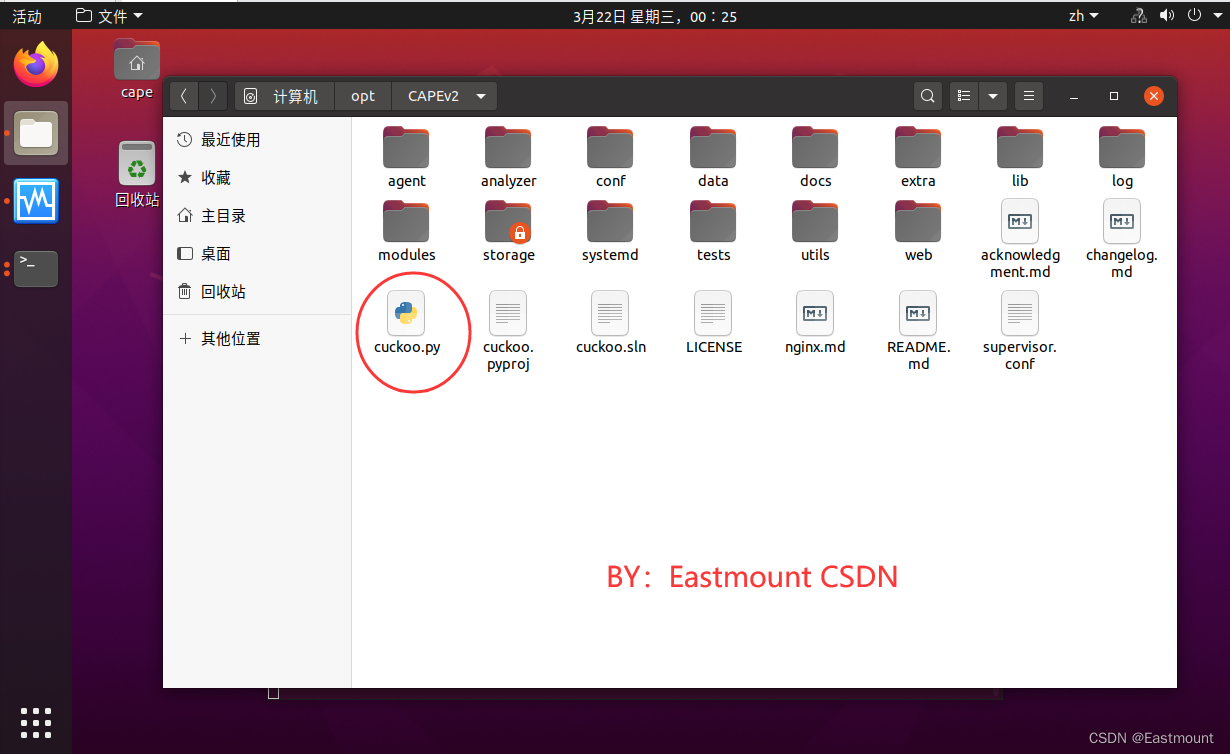

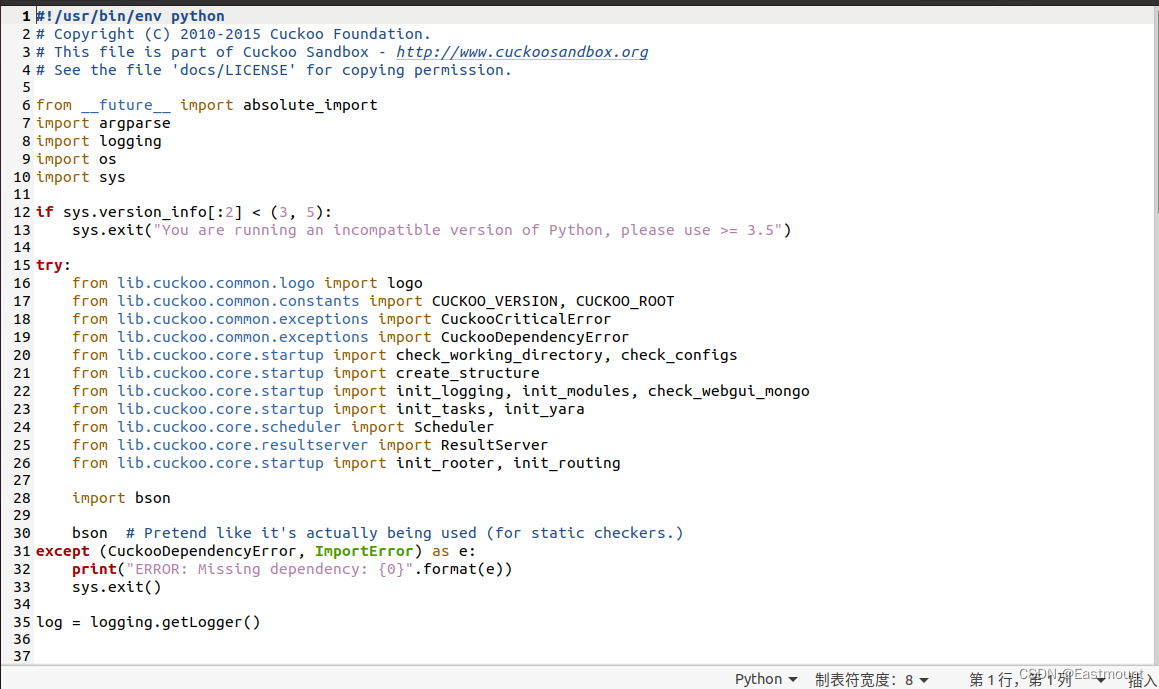

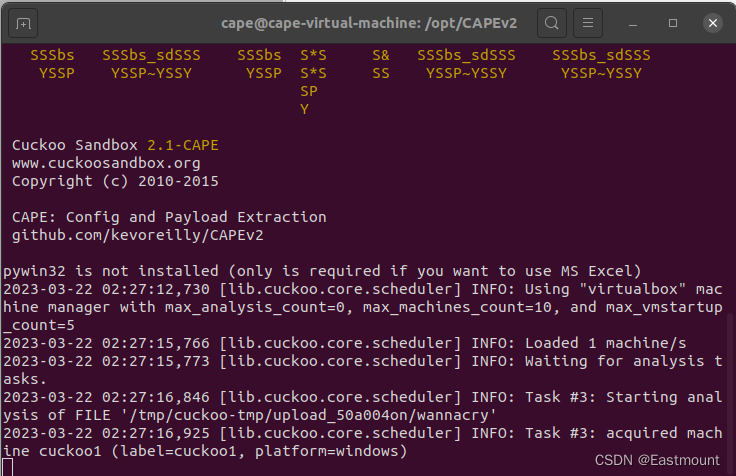

第二步, 进入/opt/CAPEv2/文件夹,运行"sudo python3 cuckoo.py"。

cd /opt/CAPEv2

sudo python3 cuckoo.py

注意输入命令按“Tab”键会自动补齐。

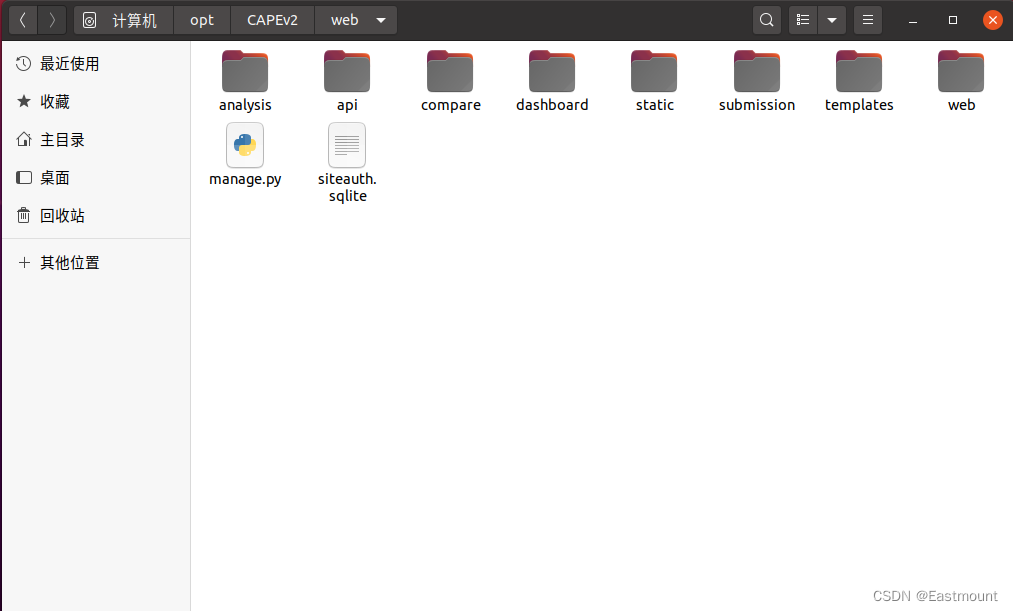

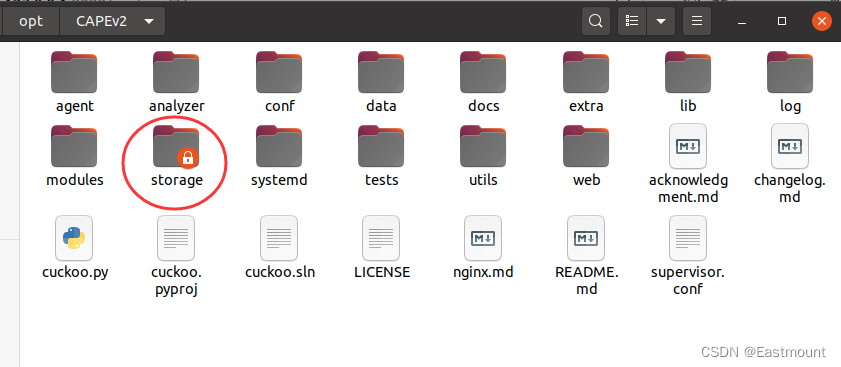

对应的源文件如下图所示,集成的CAPEv2文件夹。

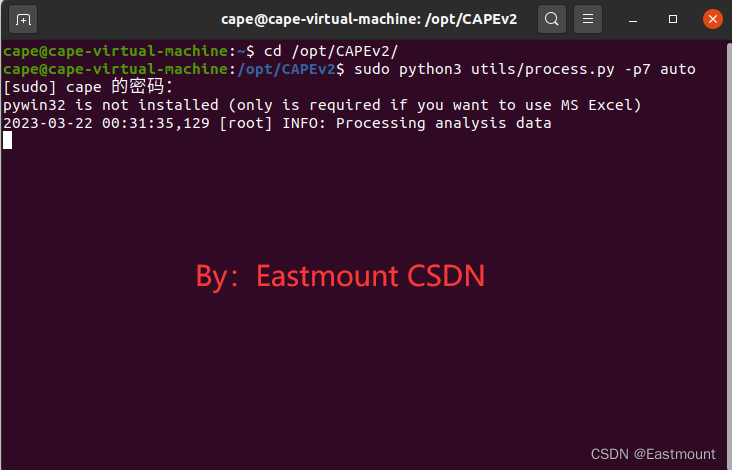

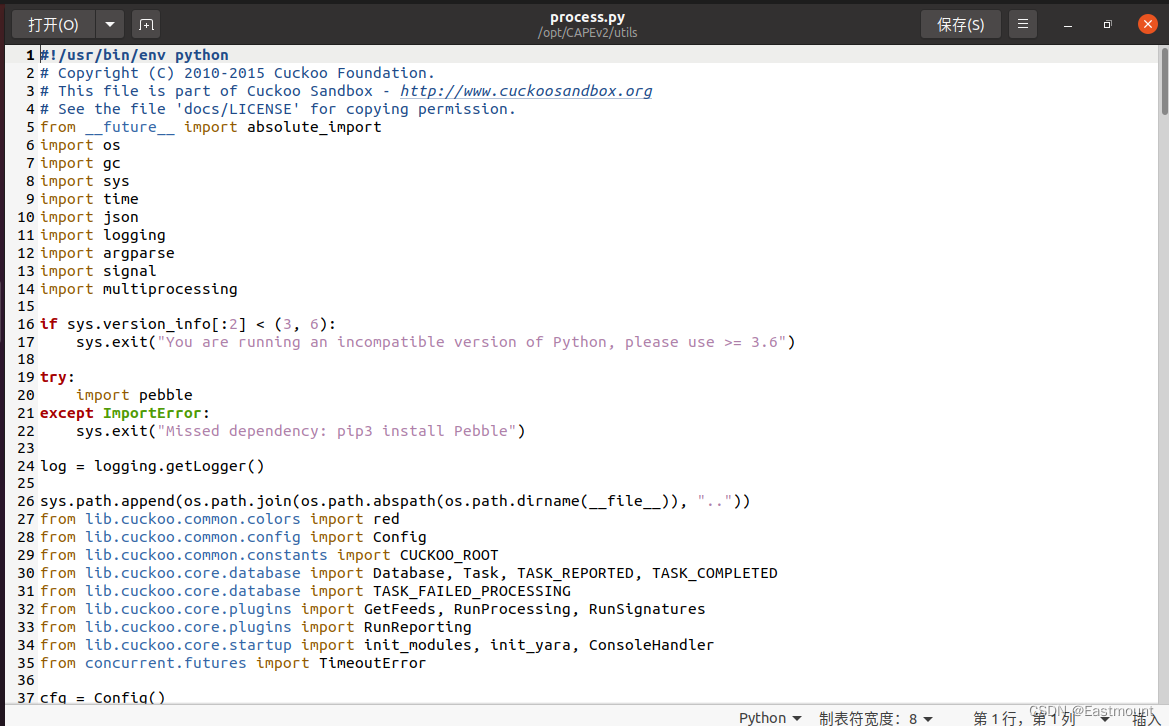

第三步, 在/opt/CAPEv2/文件夹下运行"sudo python3 utils/process.py -p7 auto",参数代表优先级划分,输入多个样本时,沙箱会优先运行高优先级样本。

cd /opt/CAPEv2/

sudo python3 utils/process.py -p7 auto

类似于动态分析监控过程。

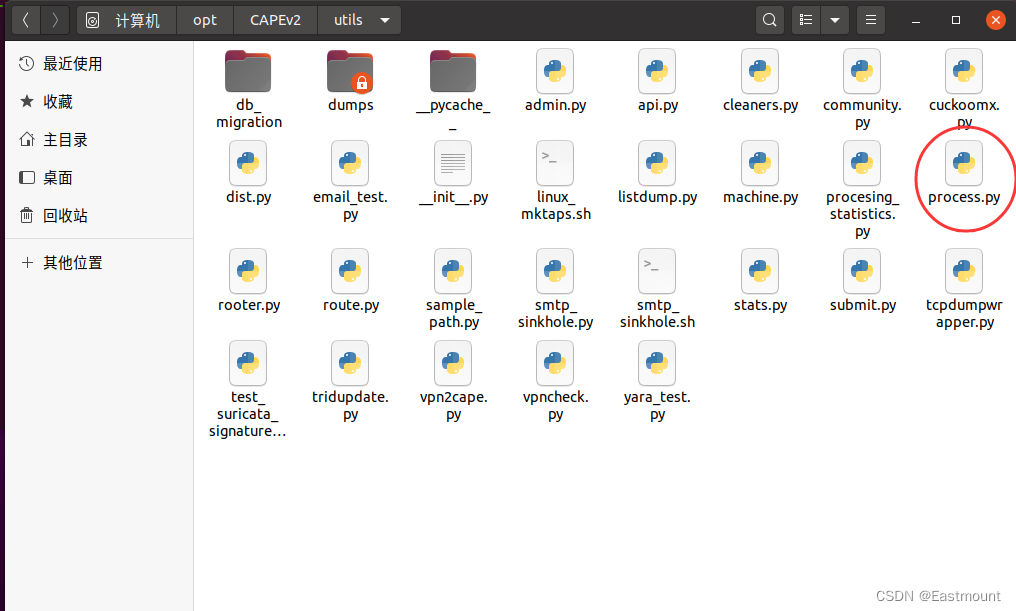

运行的文件对应位置如下:

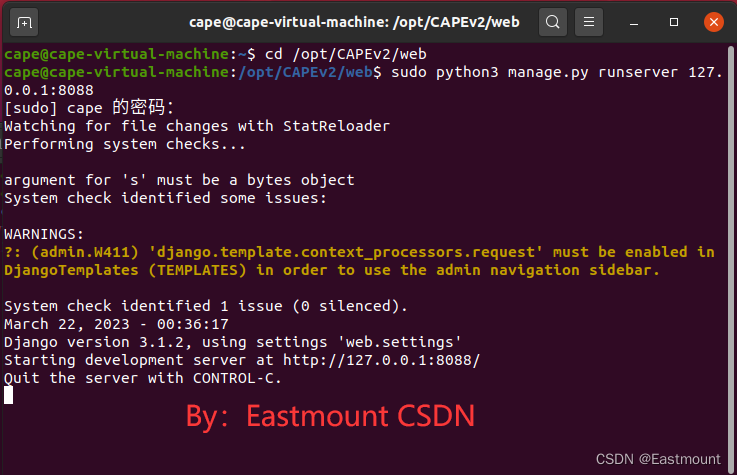

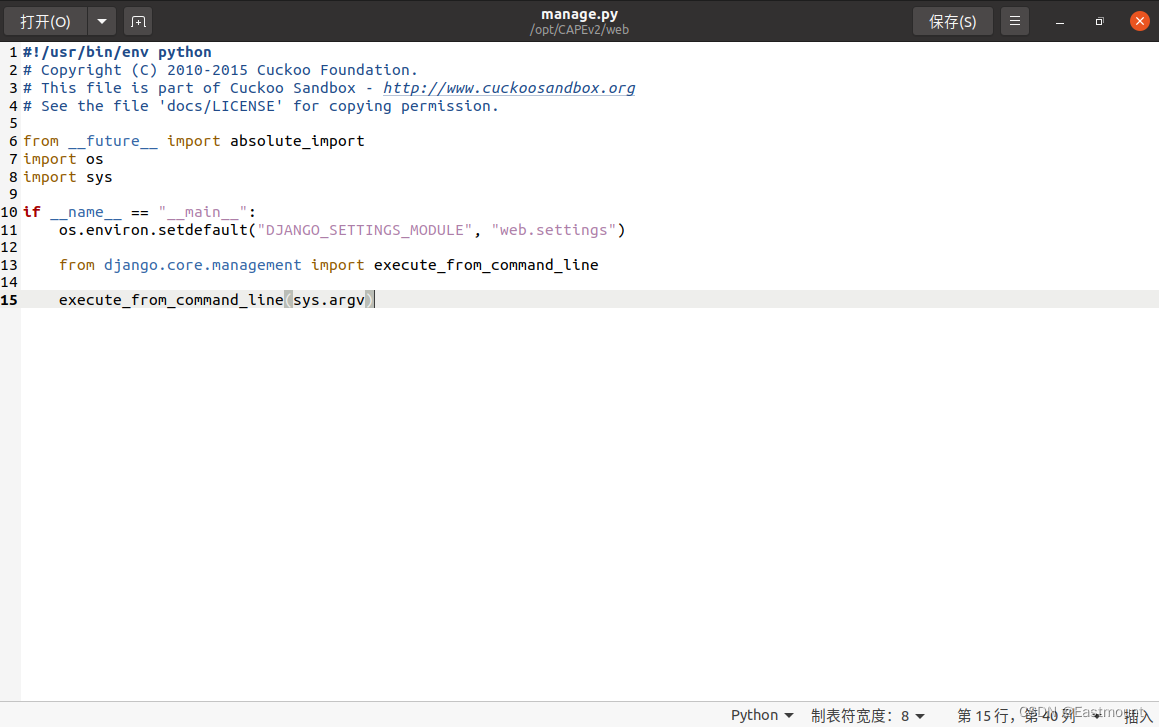

第四步,在/opt/CAPEv2/web目录下(由于环境依赖的问题,必须由指向该文件夹的shell运行该命令),运行"sudo python3 manage.py runserver 127.0.0.1:8088"(该虚拟机的8080端口已被占用,端口可自己指定)。

cd /opt/CAPEv2/web

sudo python3 manage.py runserver 127.0.0.1:8088

该操作相当于打开前段服务器,用于加载恶意软件和呈现分析结果。

对应源文件如下:

至此,沙箱成功启动,共开启四个窗口分别运行各种操作。

四.Cape沙箱基本用法

该部分将介绍Cape沙箱的详细用法。

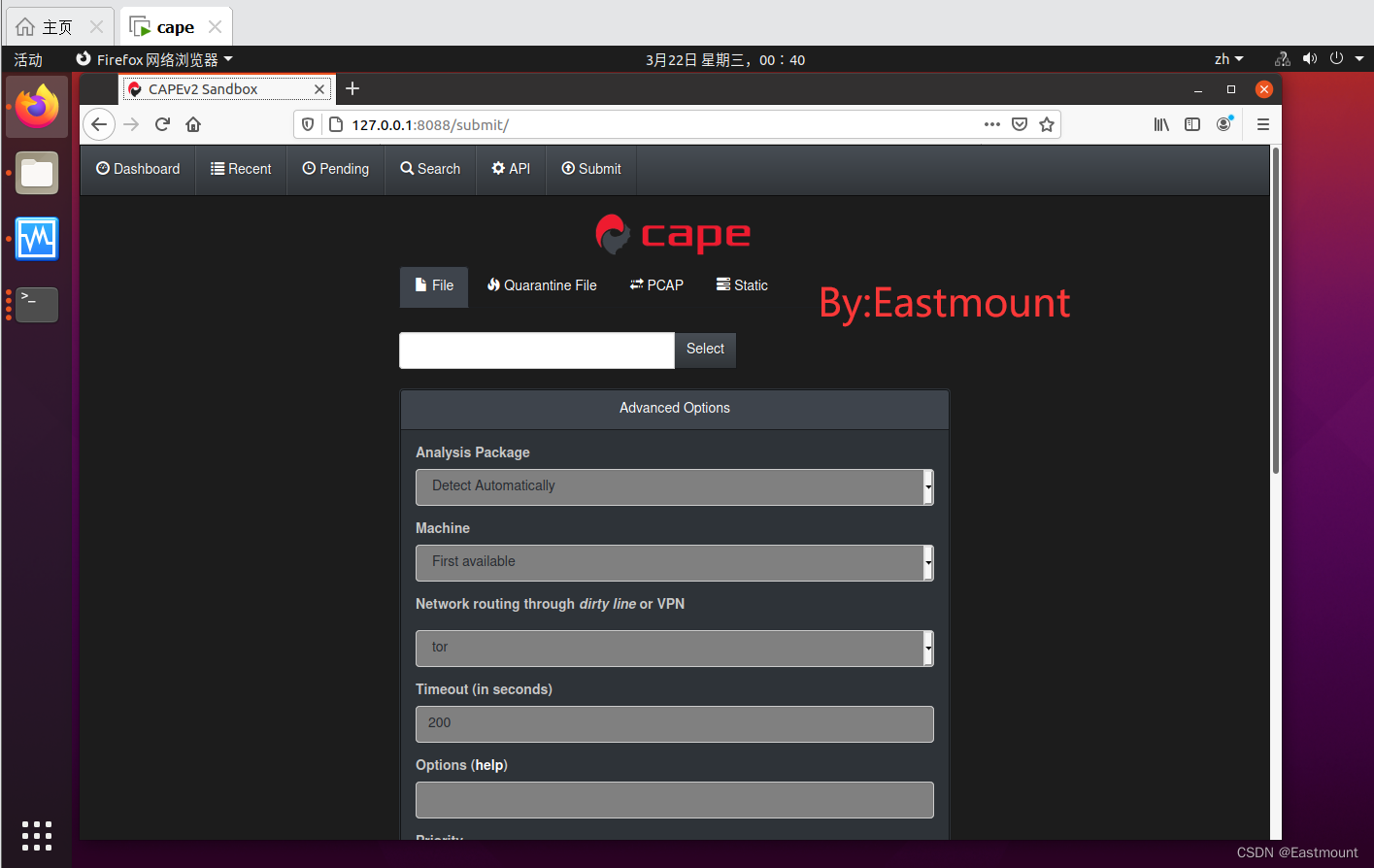

1.提交样本

在虚拟机的火狐中打开127.0.0.1:8088,在submit页面提交样本即可。

第一步,在虚拟机的火狐中打开127.0.0.1:8088。

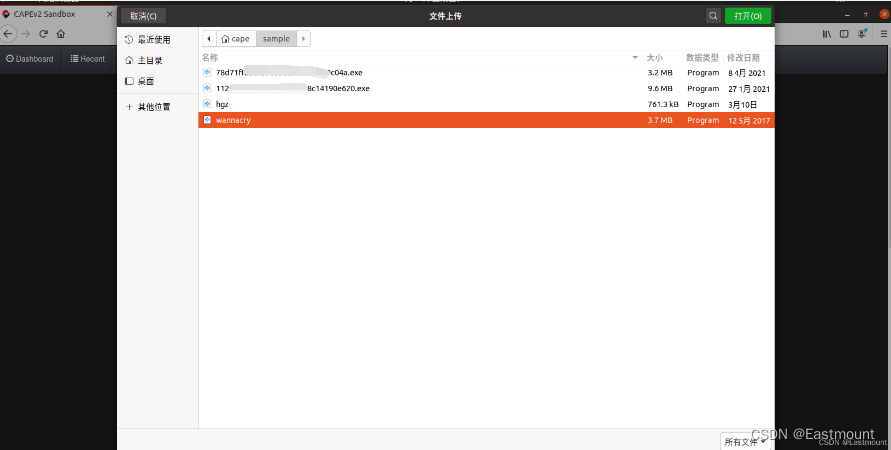

第二步, 选择需要分析的样本上传。注意,作者在环境中已设置两个样本供大家分析。

同时,作者已将虚拟机的Tool开启,可以直接从主机中拖动需要分析的文件至指定目录进行分析。如下图所示,将HGZ和WannaCry样本。

再次强调

在恶意软件分析中,一定要做好本机保护,包括在虚拟机隔离环境中进行分析,甚至需要断网防止沙箱逃逸。同时,本人坚决反对渗透和破坏行为,一切犯罪行为必将受到严惩,绿色网络需要我们共同维护。这里仅是分享恶意软件分析背后的原理,更好地进行防护。

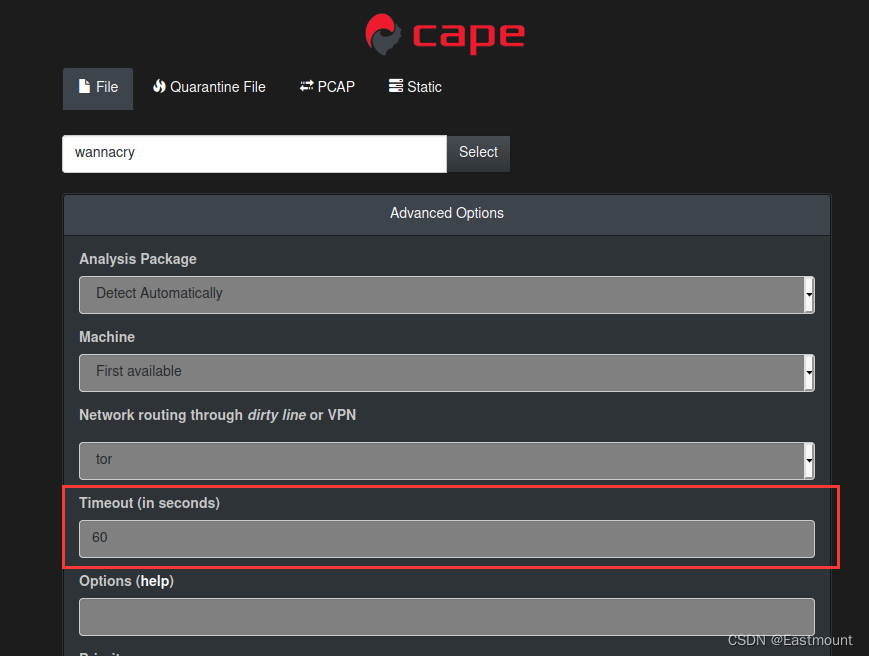

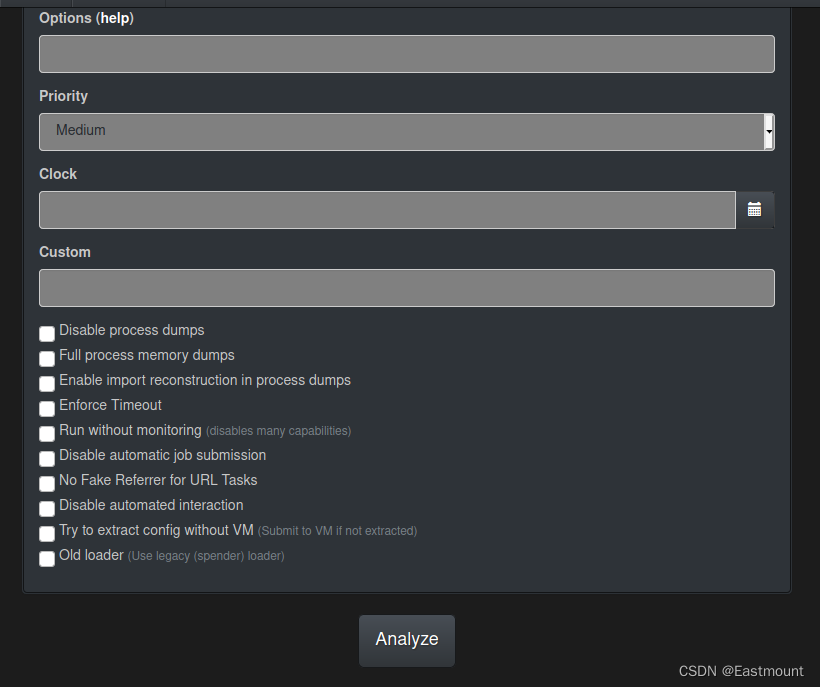

选择动态分析的必要参数,比如时间为60秒。

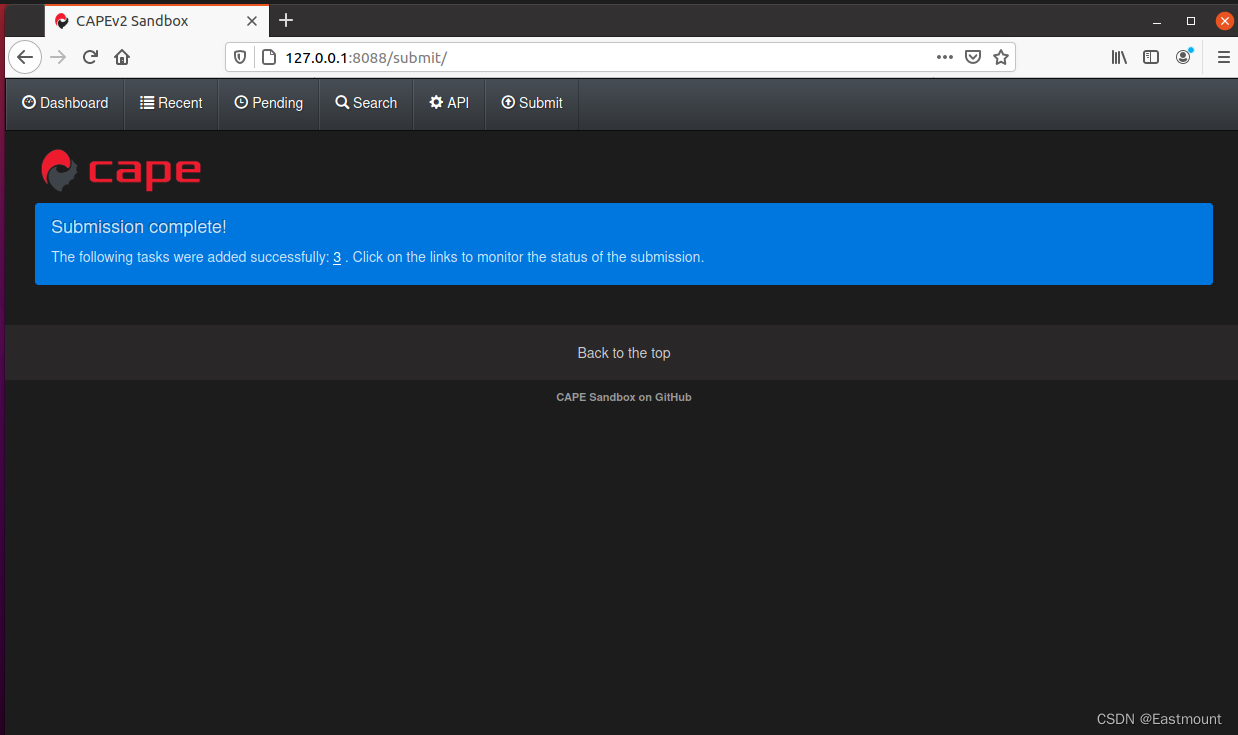

第三步,提交分析,调用Cape沙箱开展动态分析。

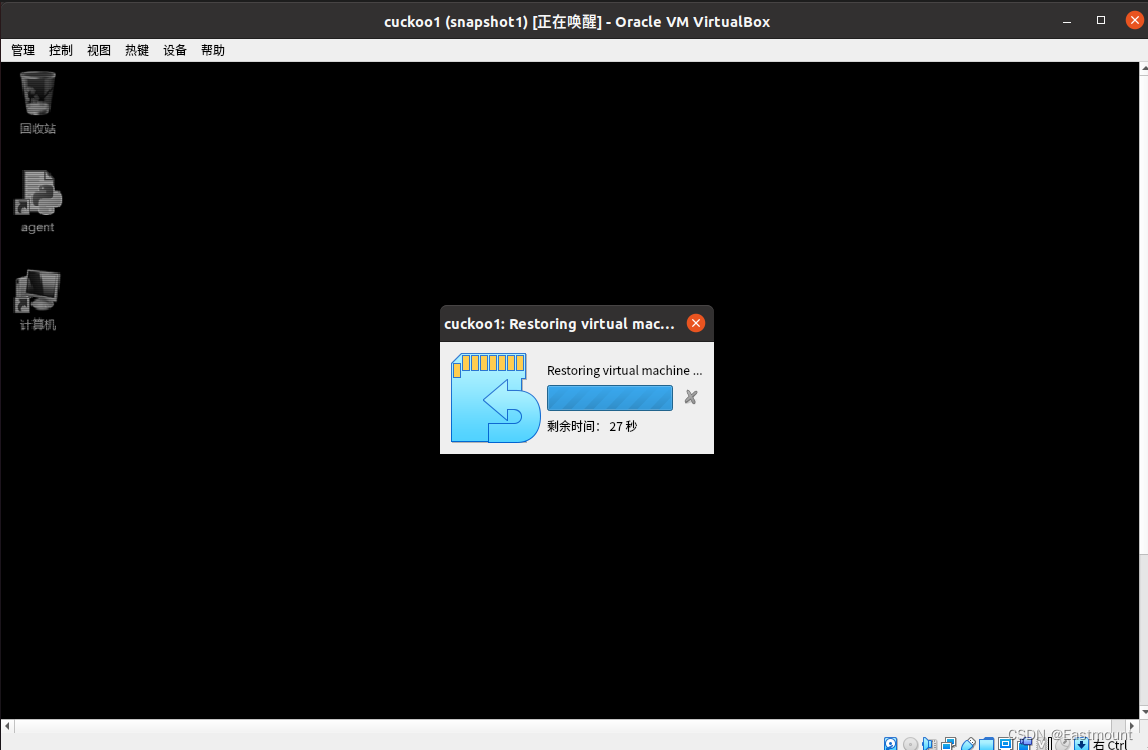

会唤醒Cuckoo沙箱进行分析。

完成分享后如下图所示:

2.WannaCry动态分析结果查看

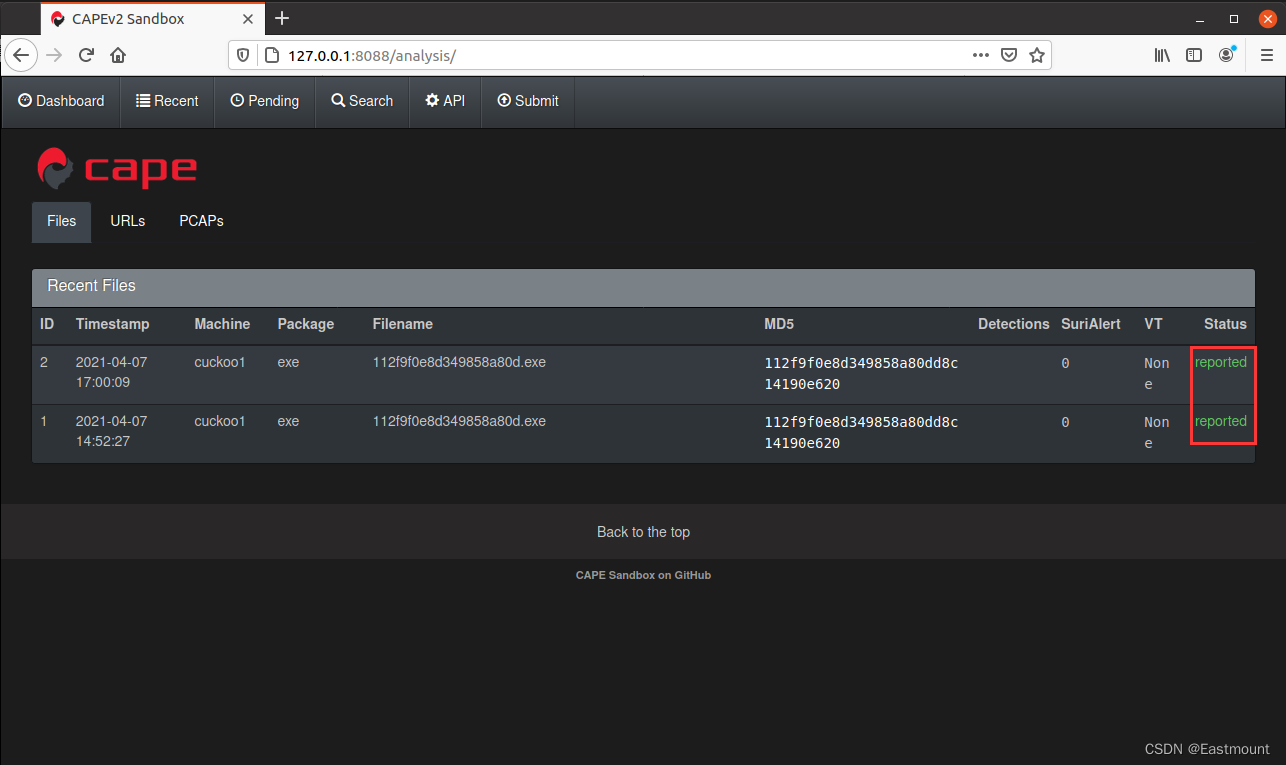

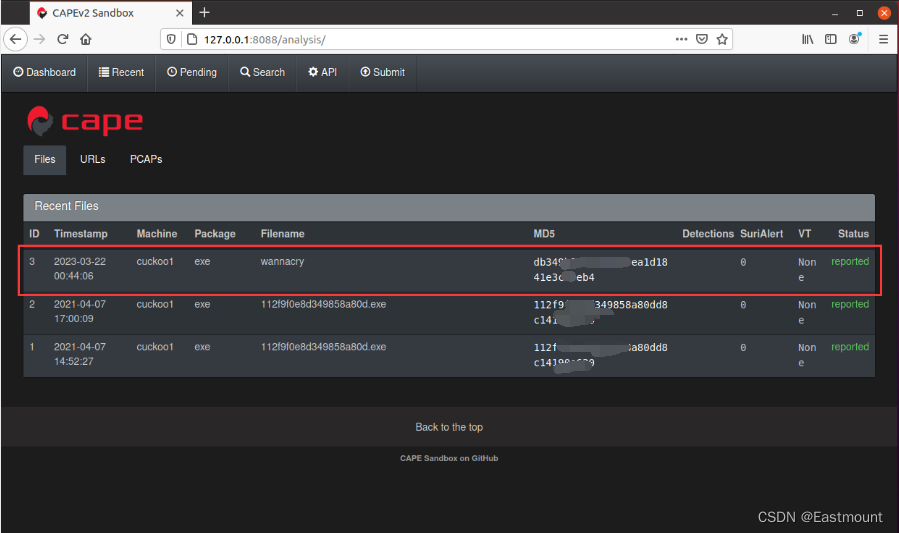

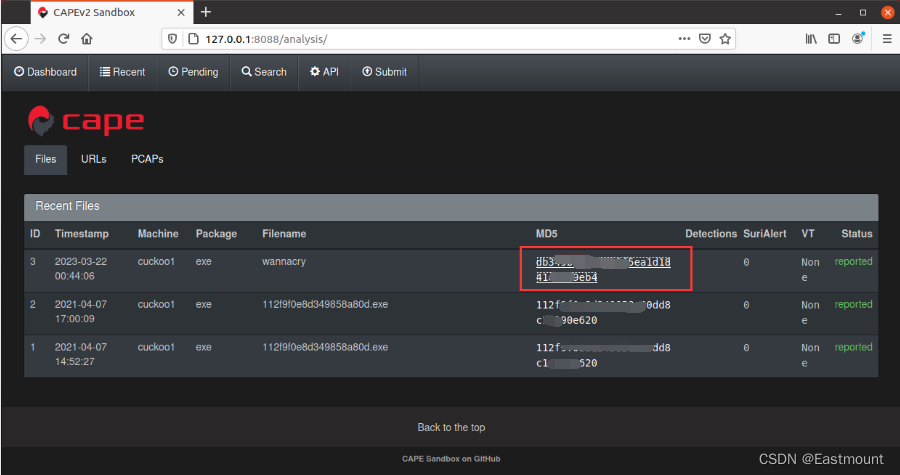

点击控制面板的“Recent”查看分析结果。由图可知,本文分析的结果已产生,同时有之前提交的两个样本。

点击MD5值查看分析结果。

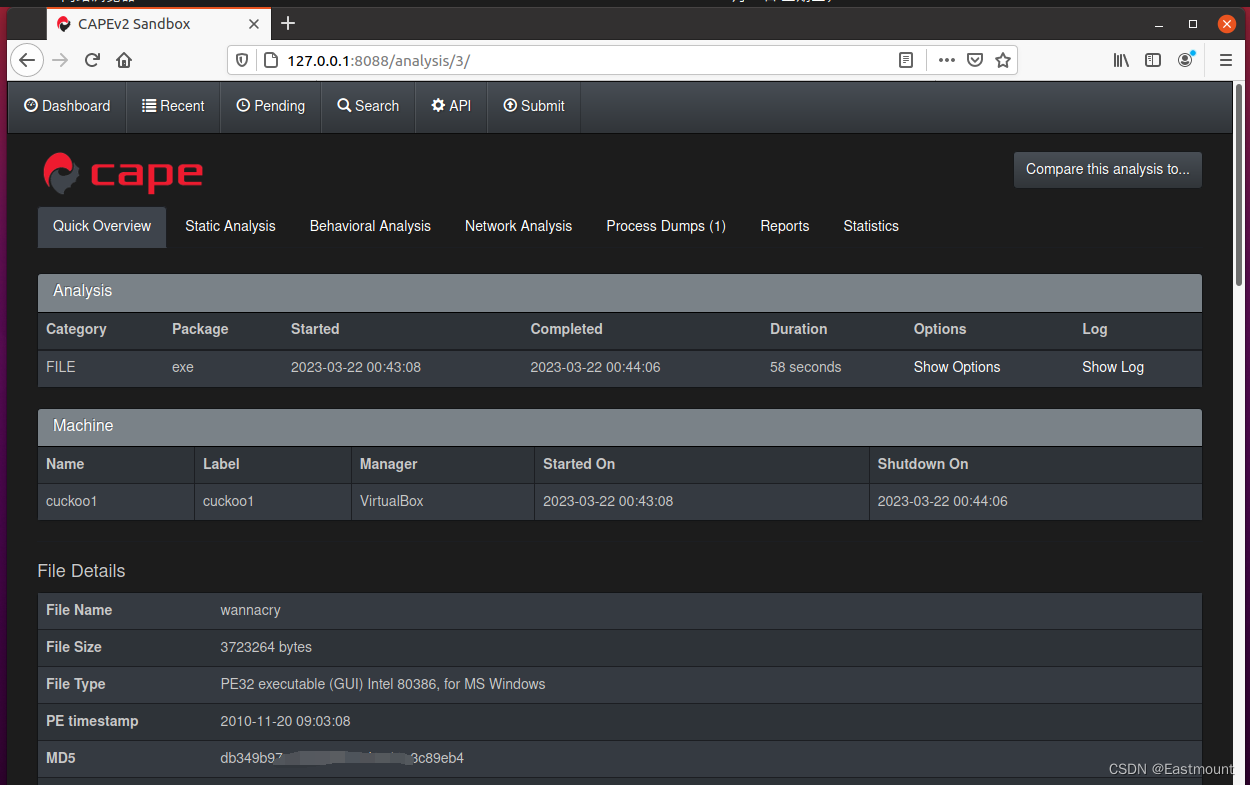

Quick Overview

首先展示快速分析的基本信息,包括机器和时间等。

下面是恶意软件动态分析的具体内容。

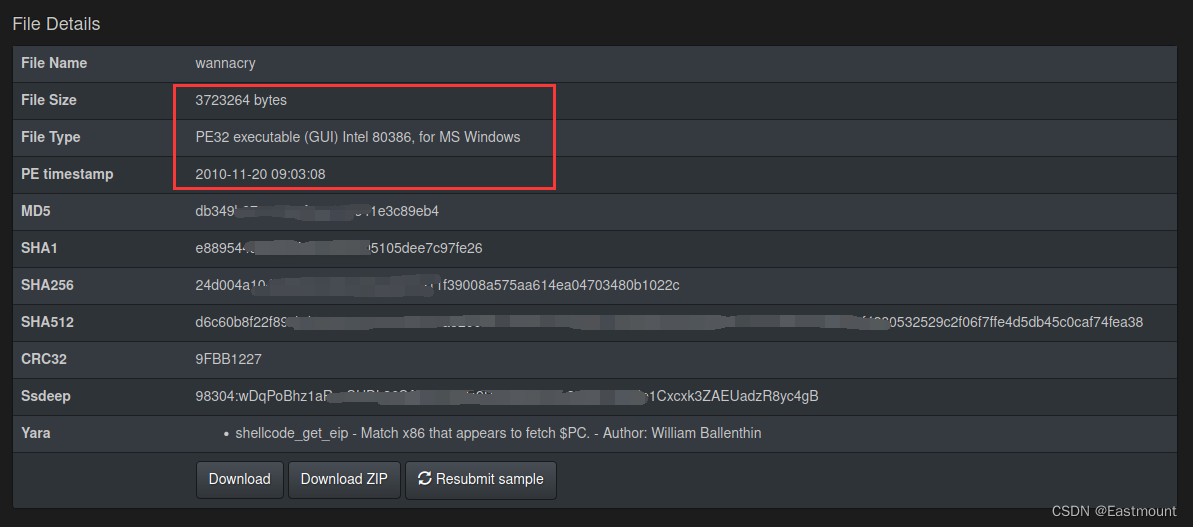

(1) 文件详细信息

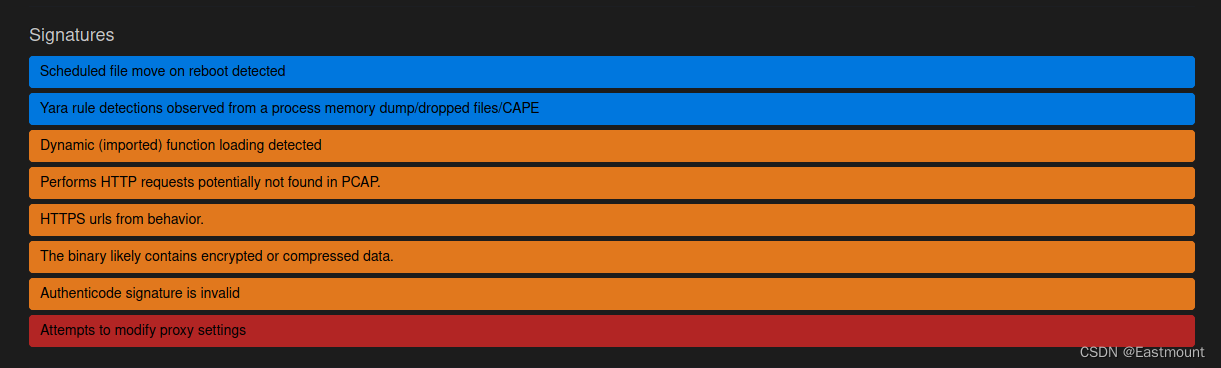

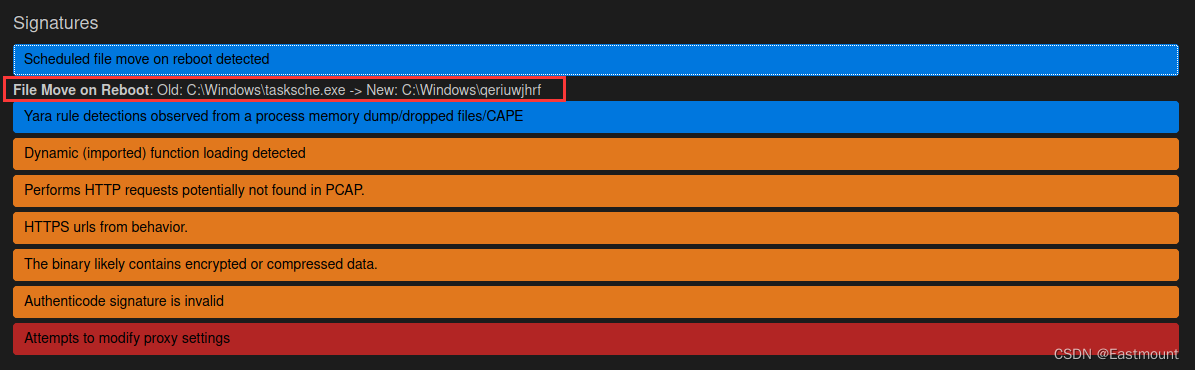

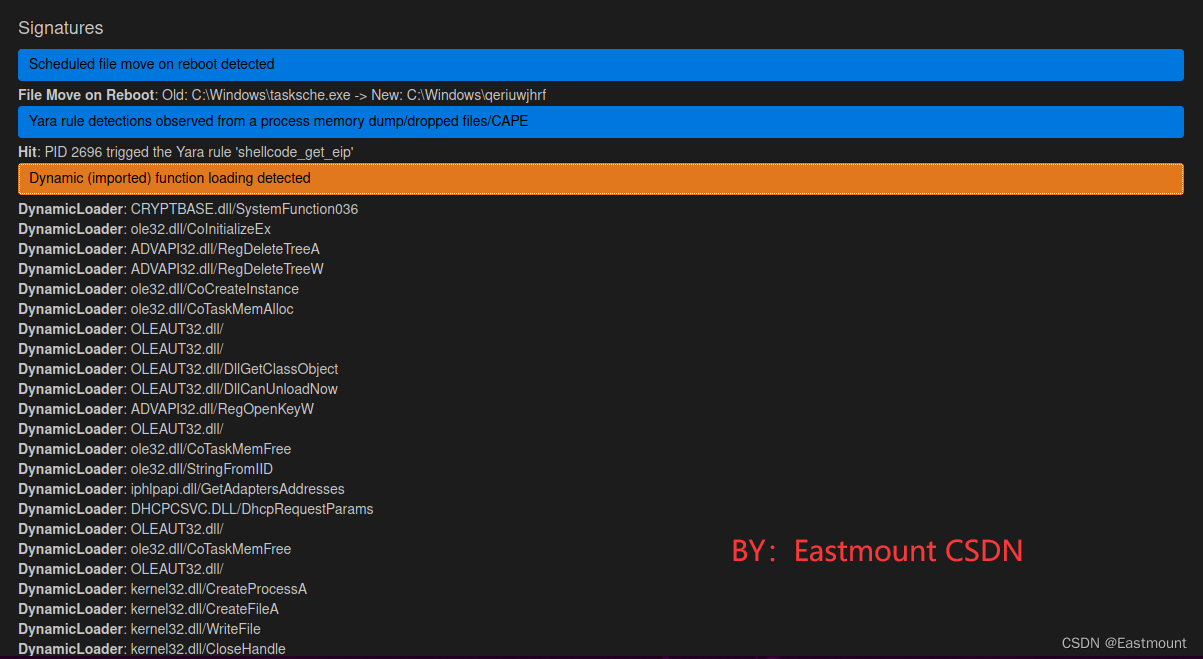

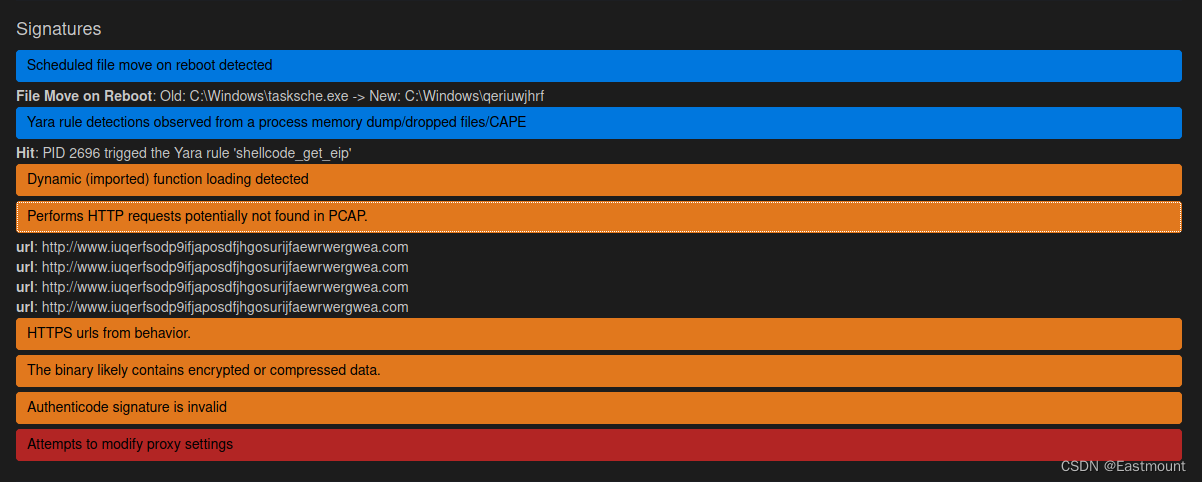

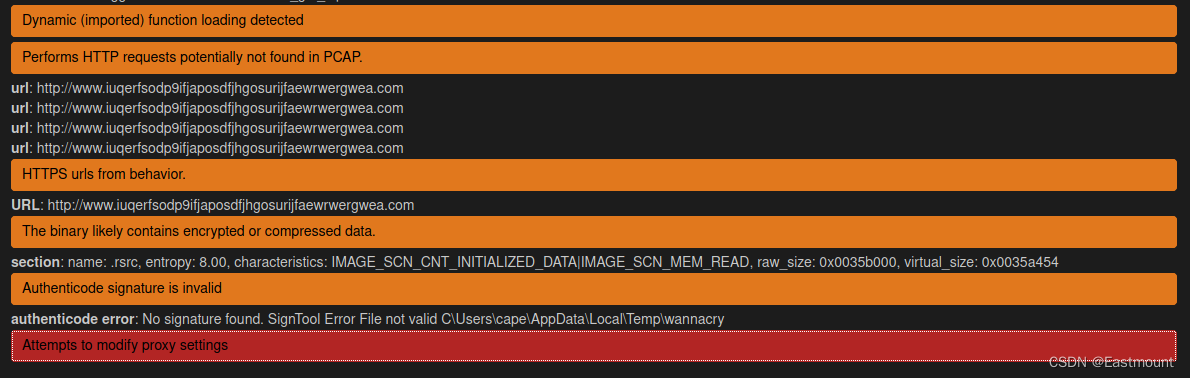

(2) 签名信息(signatures)

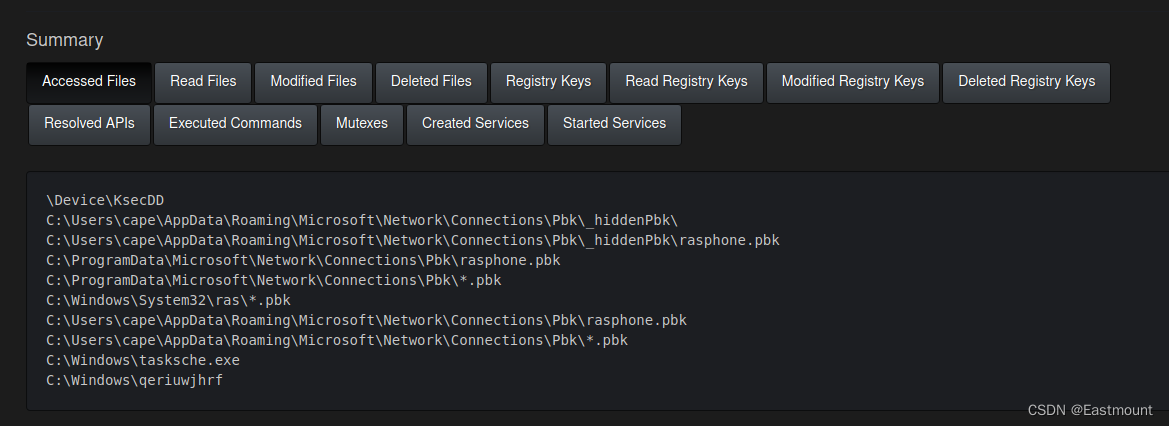

可以看到生成的文件,比如WannaCry任务执行生成的“taskche.exe”,感兴趣的读者请详细看看我之前分析的WannaCry样本传播机理。

DLL载入文件如下图所示:

HTTP请求可以看到WannaCry域名开关去连接的三个域名(早已下架)。

加密和签名信息如下:

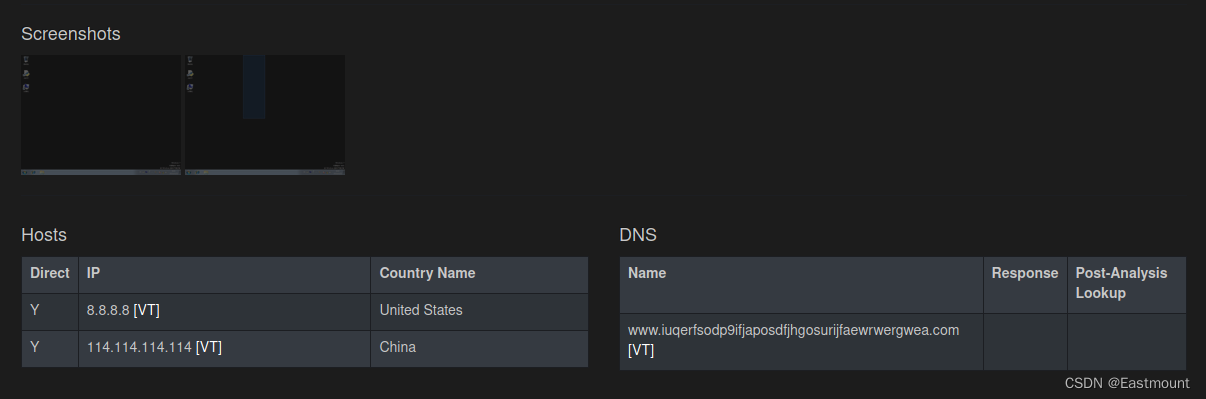

(3) 动态运行截屏信息

(4) 各种动态行为特征总结

下面是各种动态特征总结,由图可知WhatsApp网页版,Cape沙箱的功能非常强大。其中比较重要的信息WhatsApp网页版,比如IOCs如下图所示。

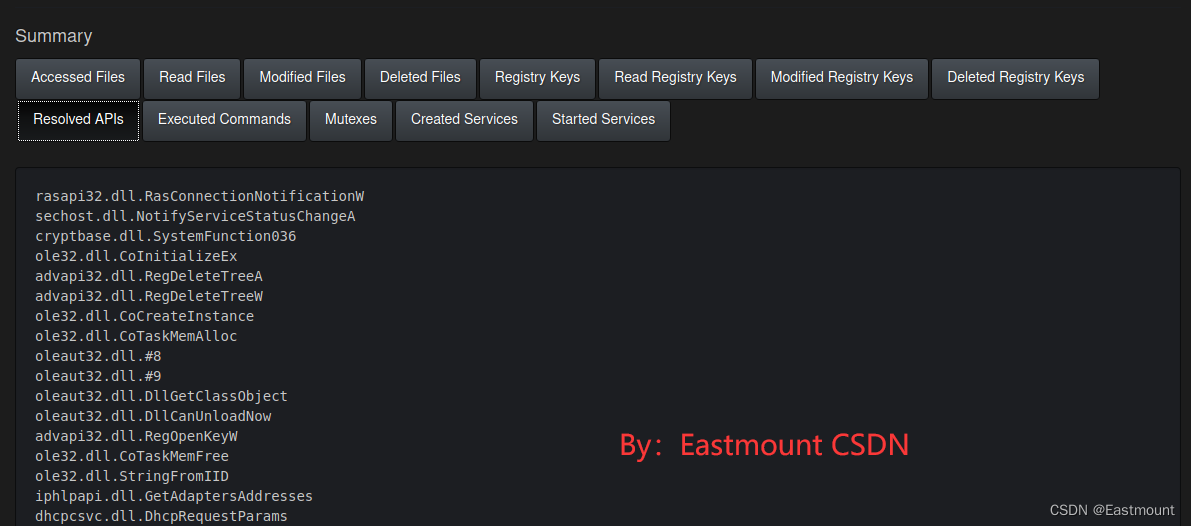

动态API如下图所示:

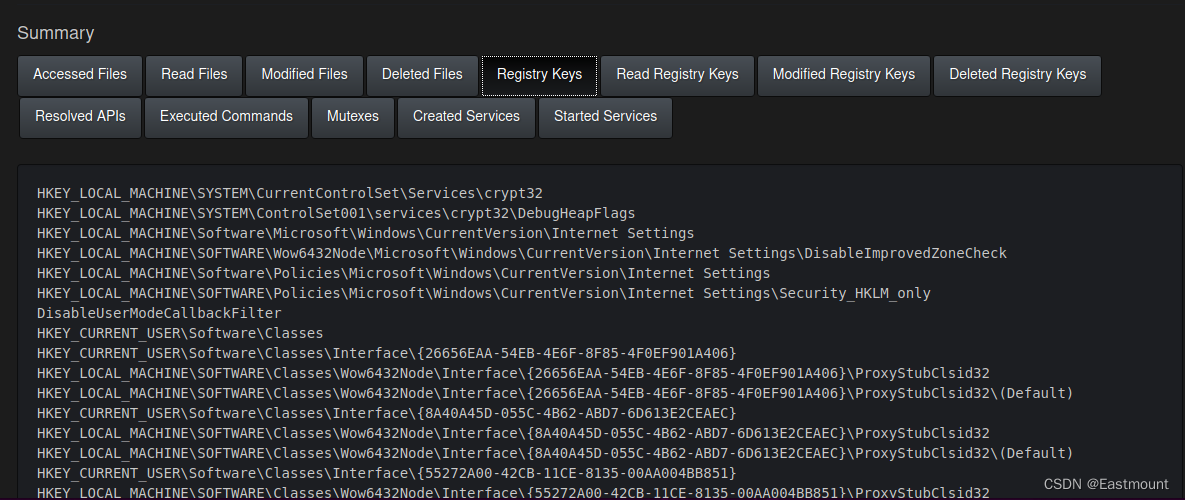

注册表操作如下图所示:

Static Analysis

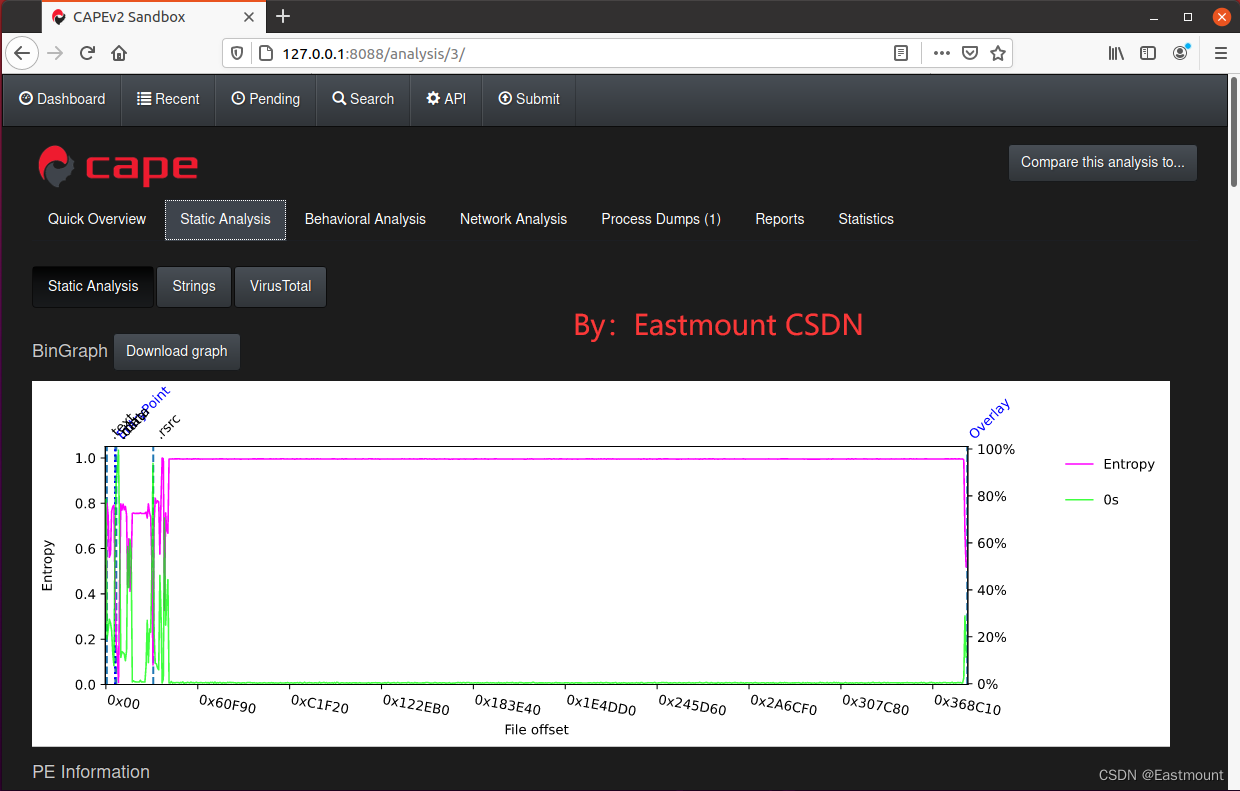

静态分析结果如下图所示:

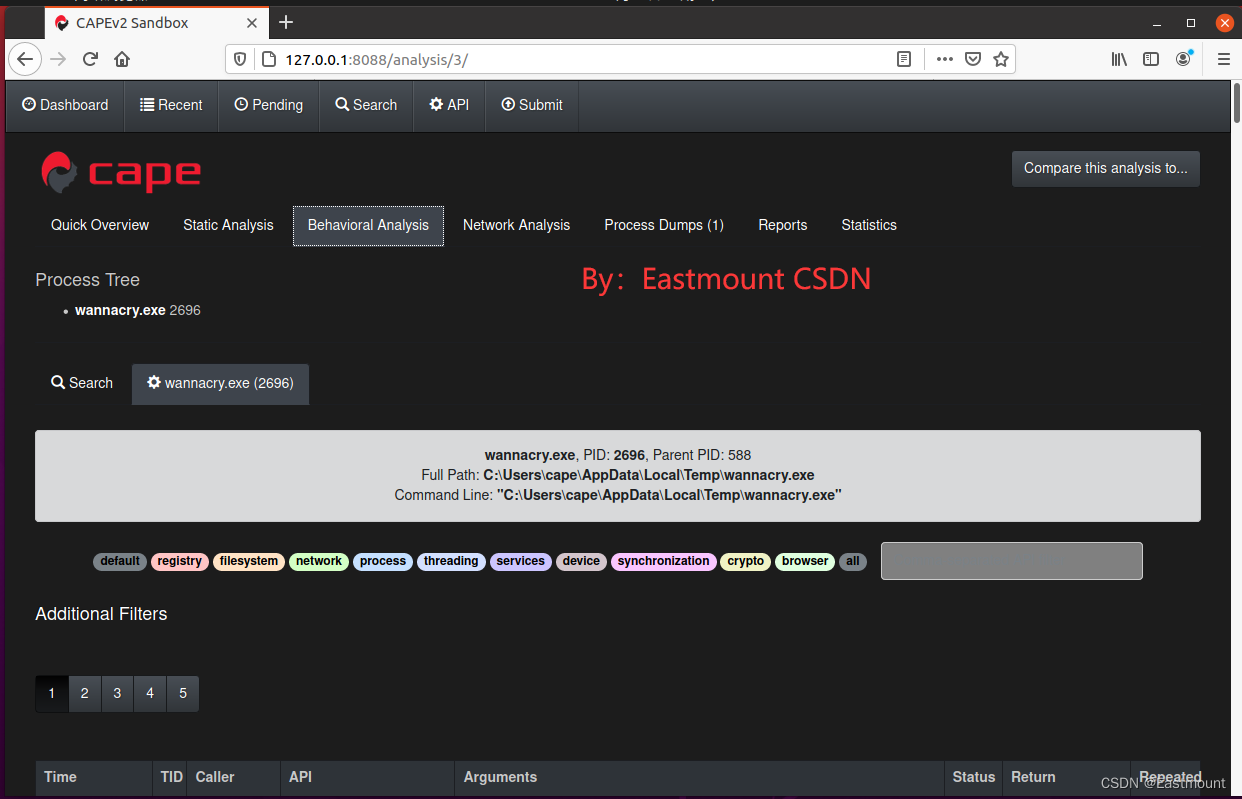

Behavior Analysis

动态行为特征如下图所示:

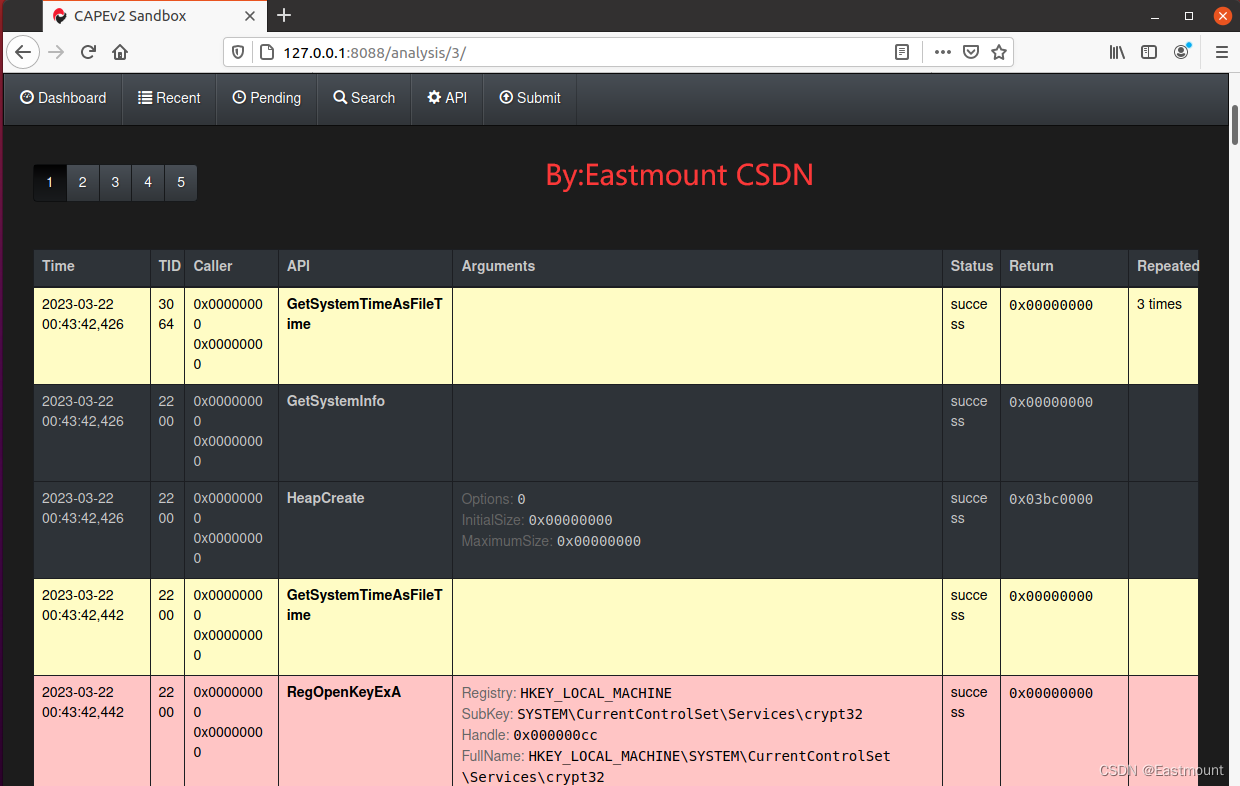

该部分能看到动态API序列,极为重要的特征,如下图所示:

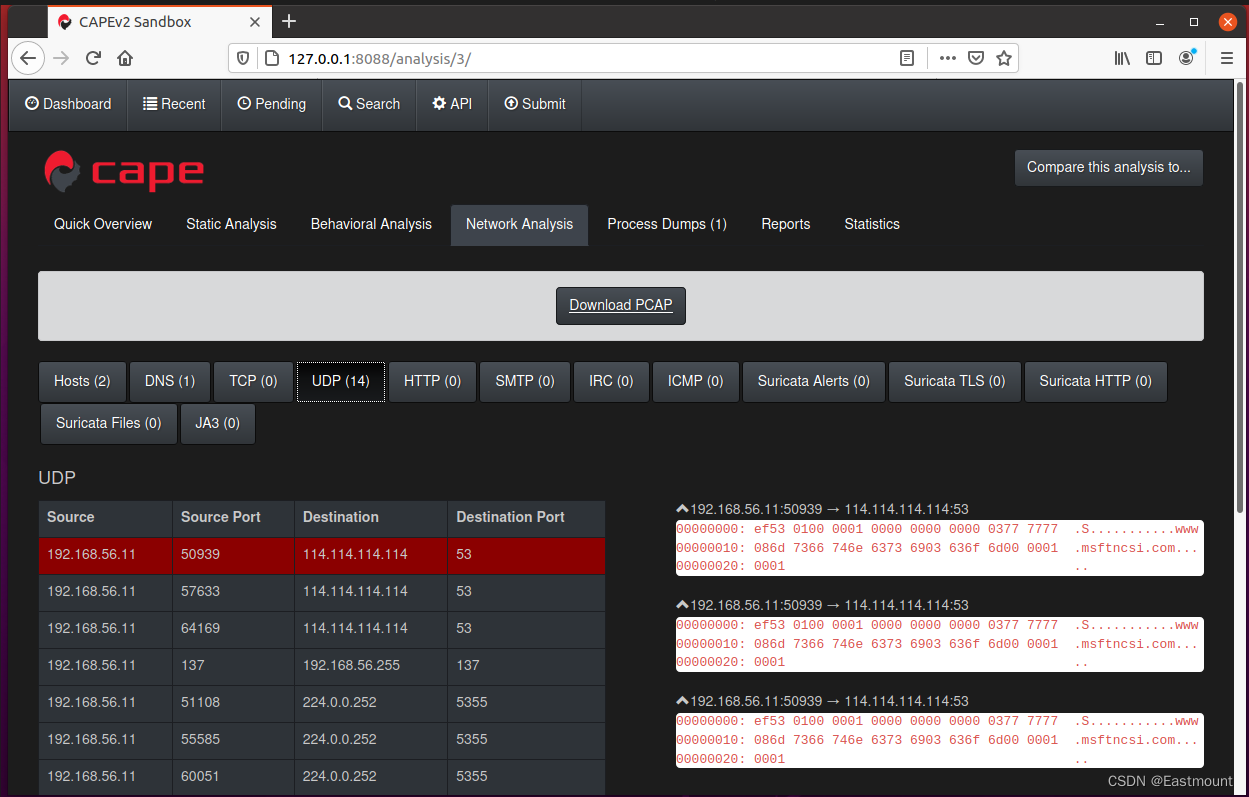

Network Analysis

网络分析如下图所示:

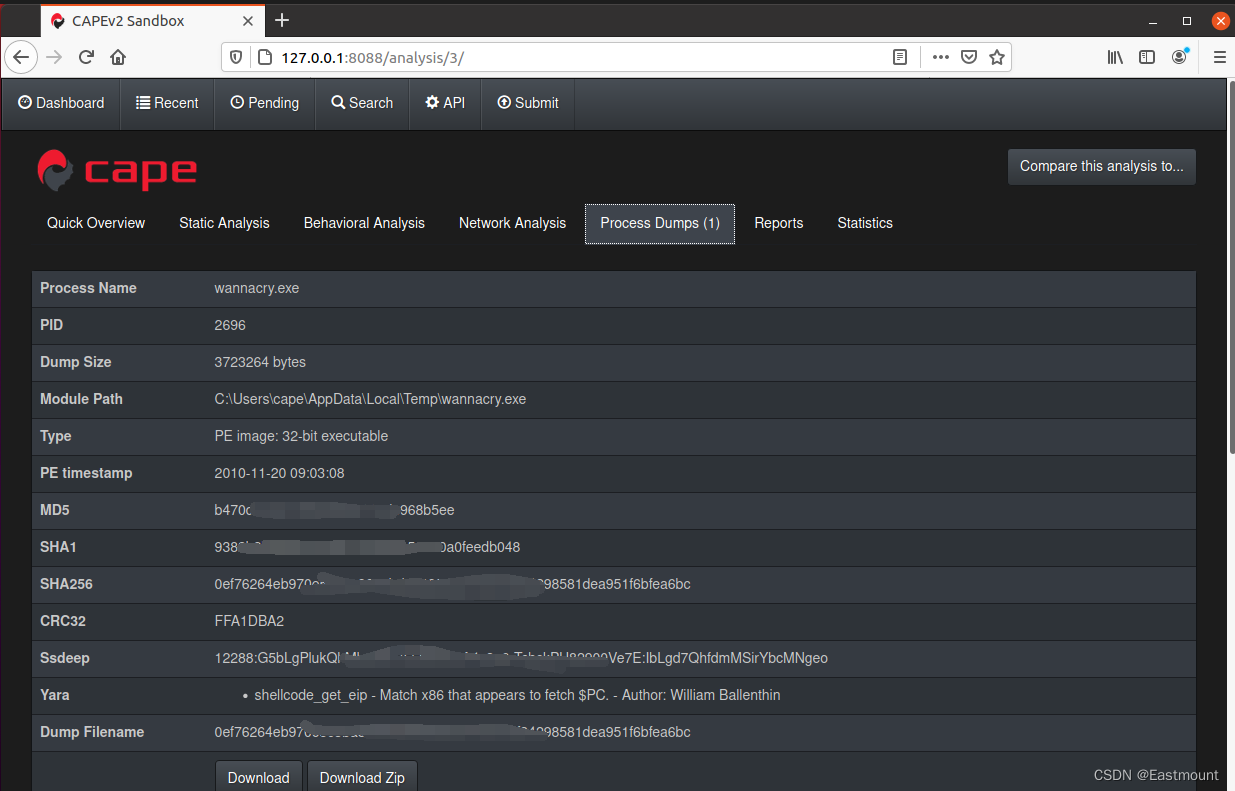

Process Dumps

进程特征如下:

Reports

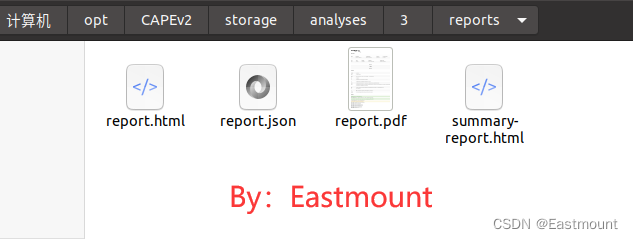

同时可以下载对应的报告,如下图所示:

报告的位置如下图所示,分析结果均存储在“storage”文件夹中。

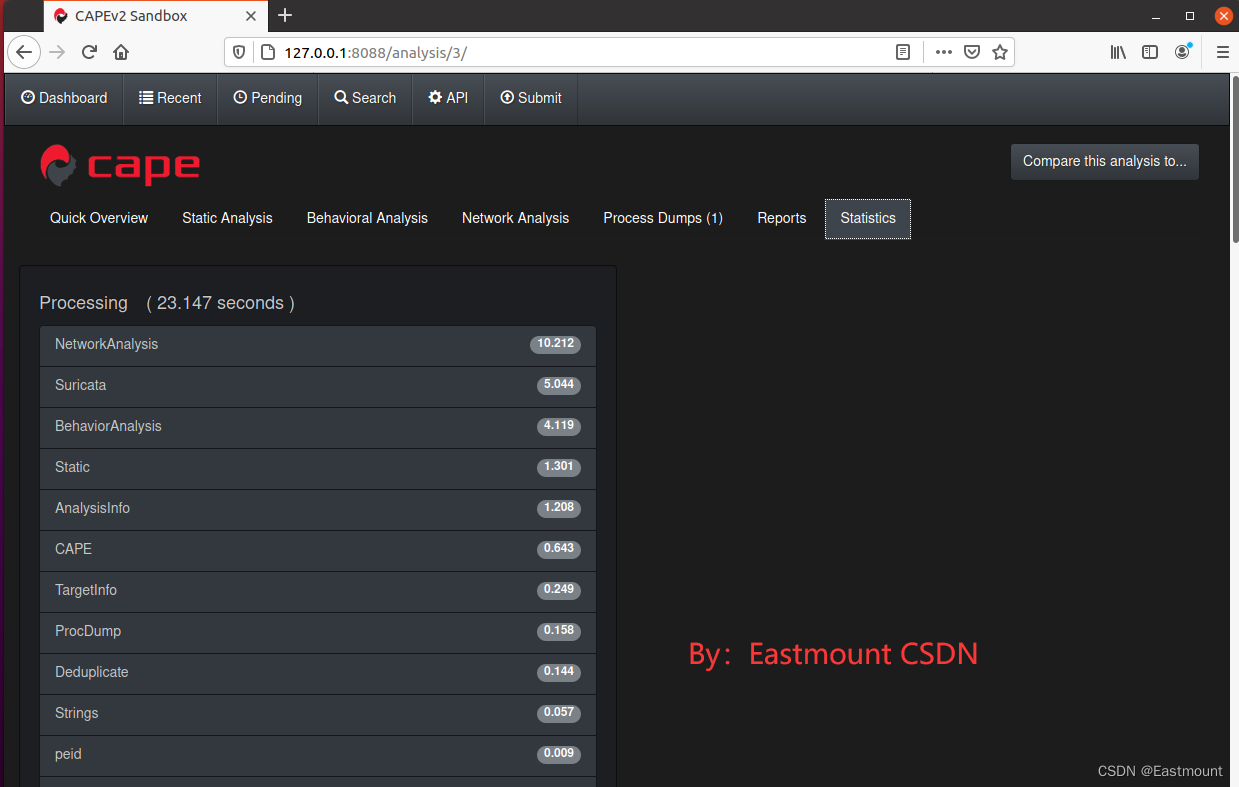

Statistics

统计结果如下图所示:

3.其它功能介绍

整个Cape页面主要包括六个菜单:

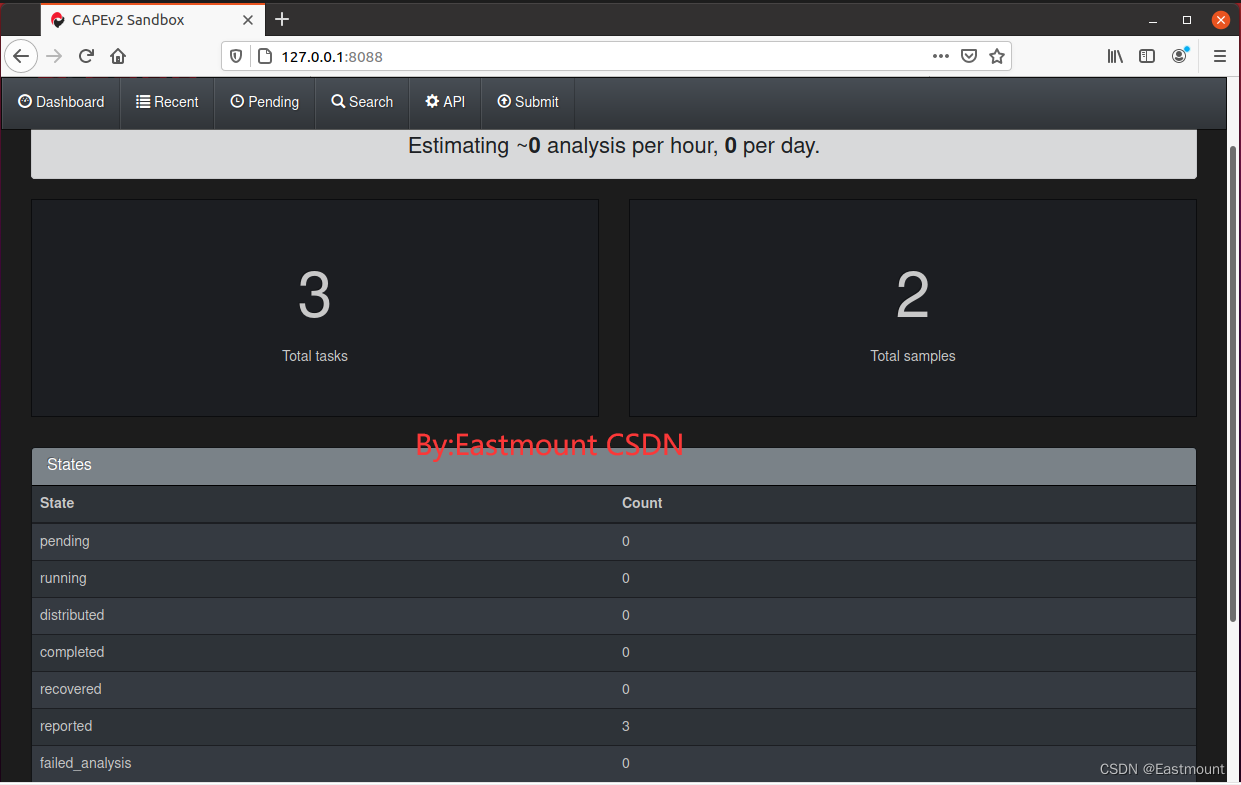

Dashboard是分析统计结果。

Recent是最近分析的结果,需从该位置查看详细信息。